This is the multi-page printable view of this section. Click here to print.

Authentication

- 1: Configure SSO with LDAP

- 2: Configure SSO with OIDC

- 3: Use federated identities with SDK

- 4: Use service accounts to automate workflows

1 - Configure SSO with LDAP

W&B 서버 LDAP 서버로 인증 정보를 인증합니다. 다음 가이드는 W&B 서버의 설정을 구성하는 방법을 설명합니다. 필수 및 선택적 설정과 시스템 설정 UI에서 LDAP 연결을 구성하는 방법에 대한 지침을 다룹니다. 또한 어드레스, 기본 식별 이름, 속성과 같은 LDAP 설정의 다양한 입력에 대한 정보를 제공합니다. 이러한 속성은 W&B 앱 UI 또는 환경 변수를 사용하여 지정할 수 있습니다. 익명 바인딩 또는 관리자 DN 및 비밀번호를 사용하여 바인딩을 설정할 수 있습니다.

LDAP 연결 구성

- W&B 앱으로 이동합니다.

- 오른쪽 상단에서 프로필 아이콘을 선택합니다. 드롭다운에서 시스템 설정을 선택합니다.

- LDAP 클라이언트 구성을 토글합니다.

- 양식에 세부 정보를 추가합니다. 각 입력에 대한 자세한 내용은 설정 파라미터 섹션을 참조하세요.

- 설정 업데이트를 클릭하여 설정을 테스트합니다. 이렇게 하면 W&B 서버와 테스트 클라이언트/연결이 설정됩니다.

- 연결이 확인되면 LDAP 인증 활성화를 토글하고 설정 업데이트 버튼을 선택합니다.

다음 환경 변수를 사용하여 LDAP 연결을 설정합니다.

| 환경 변수 | 필수 | 예 |

|---|---|---|

LOCAL_LDAP_ADDRESS |

예 | ldaps://ldap.example.com:636 |

LOCAL_LDAP_BASE_DN |

예 | email=mail,group=gidNumber |

LOCAL_LDAP_BIND_DN |

아니요 | cn=admin, dc=example,dc=org |

LOCAL_LDAP_BIND_PW |

아니요 | |

LOCAL_LDAP_ATTRIBUTES |

예 | email=mail, group=gidNumber |

LOCAL_LDAP_TLS_ENABLE |

아니요 | |

LOCAL_LDAP_GROUP_ALLOW_LIST |

아니요 | |

LOCAL_LDAP_LOGIN |

아니요 |

각 환경 변수의 정의는 설정 파라미터 섹션을 참조하세요. 명확성을 위해 환경 변수 접두사 LOCAL_LDAP이 정의 이름에서 생략되었습니다.

설정 파라미터

다음 표는 필수 및 선택적 LDAP 설정을 나열하고 설명합니다.

| 환경 변수 | 정의 | 필수 |

|---|---|---|

ADDRESS |

이는 W&B 서버를 호스팅하는 VPC 내의 LDAP 서버의 어드레스입니다. | 예 |

BASE_DN |

루트 경로는 검색이 시작되는 위치이며 이 디렉토리로 쿼리를 수행하는 데 필요합니다. | 예 |

BIND_DN |

LDAP 서버에 등록된 관리 사용자의 경로입니다. LDAP 서버가 인증되지 않은 바인딩을 지원하지 않는 경우에 필요합니다. 지정된 경우 W&B 서버는 이 사용자로 LDAP 서버에 연결합니다. 그렇지 않으면 W&B 서버는 익명 바인딩을 사용하여 연결합니다. | 아니요 |

BIND_PW |

관리 사용자의 비밀번호이며 바인딩을 인증하는 데 사용됩니다. 비워두면 W&B 서버는 익명 바인딩을 사용하여 연결합니다. | 아니요 |

ATTRIBUTES |

이메일 및 그룹 ID 속성 이름을 쉼표로 구분된 문자열 값으로 제공합니다. | 예 |

TLS_ENABLE |

TLS를 활성화합니다. | 아니요 |

GROUP_ALLOW_LIST |

그룹 허용 목록입니다. | 아니요 |

LOGIN |

이는 W&B 서버에 LDAP를 사용하여 인증하도록 지시합니다. True 또는 False로 설정합니다. 선택적으로 LDAP 설정을 테스트하려면 이를 false로 설정합니다. LDAP 인증을 시작하려면 이를 true로 설정합니다. |

아니요 |

2 - Configure SSO with OIDC

Weights & Biases 서버는 OpenID Connect (OIDC) 호환 ID 공급자를 지원하므로 Okta, Keycloak, Auth0, Google, Entra와 같은 외부 ID 공급자를 통해 사용자 ID 및 그룹 멤버십을 관리할 수 있습니다.

OpenID Connect (OIDC)

W&B 서버는 외부 IdP(Identity Provider)와 통합하기 위해 다음과 같은 OIDC 인증 흐름을 지원합니다.

- Form Post를 사용하는 암시적 흐름

- PKCE(Proof Key for Code Exchange)를 사용하는 Authorization Code 흐름

이러한 흐름은 사용자를 인증하고 엑세스 제어를 관리하는 데 필요한 ID 정보(ID 토큰 형태)를 W&B 서버에 제공합니다.

ID 토큰은 이름, 사용자 이름, 이메일, 그룹 멤버십과 같은 사용자 ID 정보가 포함된 JWT입니다. W&B 서버는 이 토큰을 사용하여 사용자를 인증하고 시스템 내 적절한 역할 또는 그룹에 매핑합니다.

W&B 서버의 맥락에서 엑세스 토큰은 사용자를 대신하여 API에 대한 요청을 승인하지만 W&B 서버의 주요 관심사는 사용자 인증 및 ID이므로 ID 토큰만 필요합니다.

환경 변수를 사용하여 IAM 옵션 구성을 전용 클라우드 또는 자체 관리형 인스턴스에 설정할 수 있습니다.

전용 클라우드 또는 자체 관리형 W&B 서버 설치를 위해 ID 공급자를 구성하는 데 도움이 되도록 다양한 IdP에 대한 다음 가이드라인을 따르세요. SaaS 버전의 W&B를 사용하는 경우 조직의 Auth0 테넌트 구성에 대한 지원은 support@wandb.com으로 문의하세요.

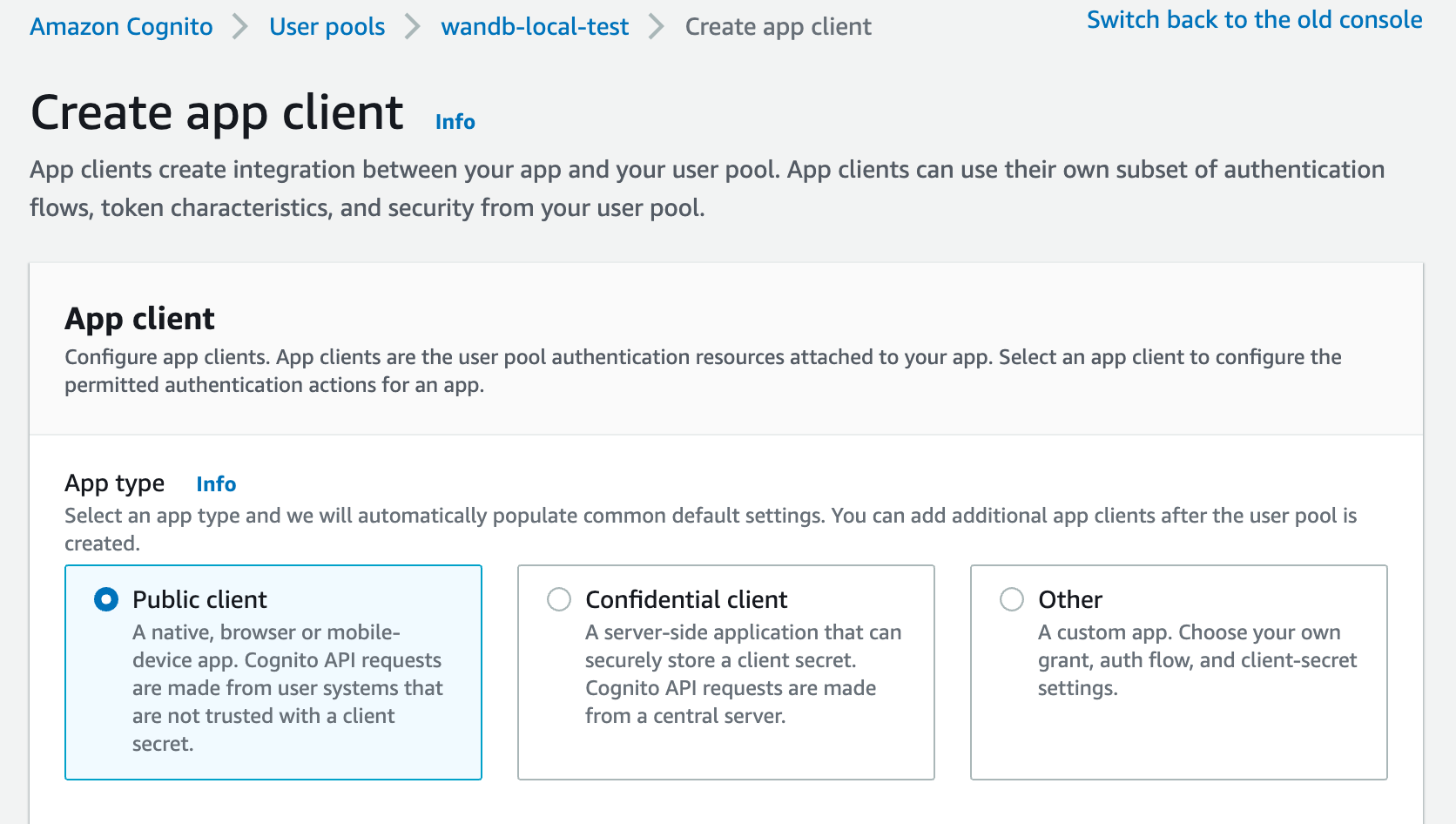

인증을 위해 AWS Cognito를 설정하려면 아래 절차를 따르세요.

-

먼저 AWS 계정에 로그인하고 AWS Cognito 앱으로 이동합니다.

-

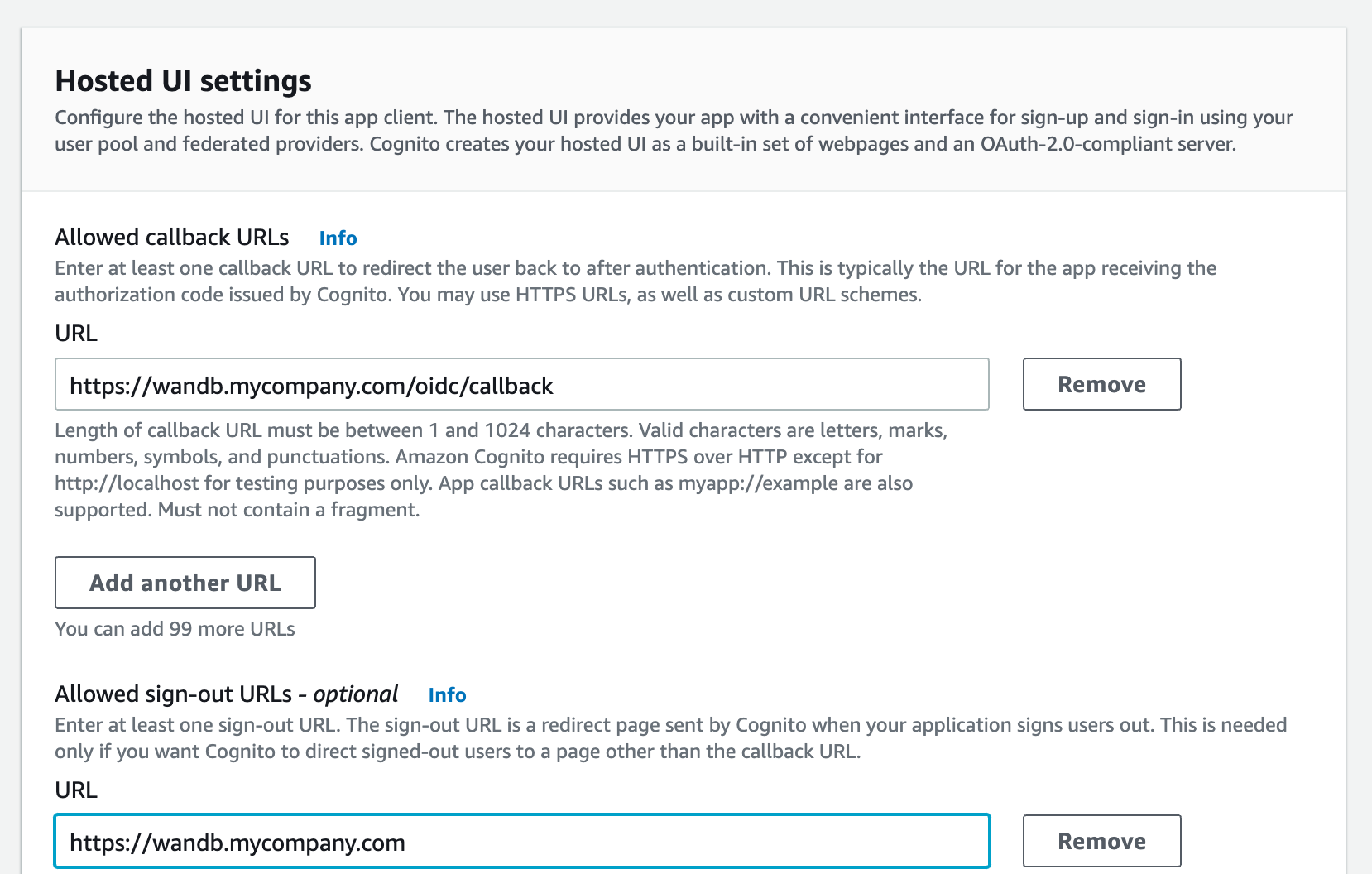

허용된 콜백 URL을 제공하여 IdP에서 애플리케이션을 구성합니다.

http(s)://YOUR-W&B-HOST/oidc/callback을 콜백 URL로 추가합니다.YOUR-W&B-HOST를 W&B 호스트 경로로 바꿉니다.

-

IdP가 유니버설 로그아웃을 지원하는 경우 로그아웃 URL을

http(s)://YOUR-W&B-HOST로 설정합니다.YOUR-W&B-HOST를 W&B 호스트 경로로 바꿉니다.예를 들어 애플리케이션이

https://wandb.mycompany.com에서 실행 중인 경우YOUR-W&B-HOST를wandb.mycompany.com으로 바꿉니다.아래 이미지는 AWS Cognito에서 허용된 콜백 및 로그아웃 URL을 제공하는 방법을 보여줍니다.

_wandb/local_은 기본적으로

form_post응답 유형과 함께암시적권한을 사용합니다.PKCE Code Exchange 흐름을 사용하는

authorization_code권한을 수행하도록 _wandb/local_을 구성할 수도 있습니다. -

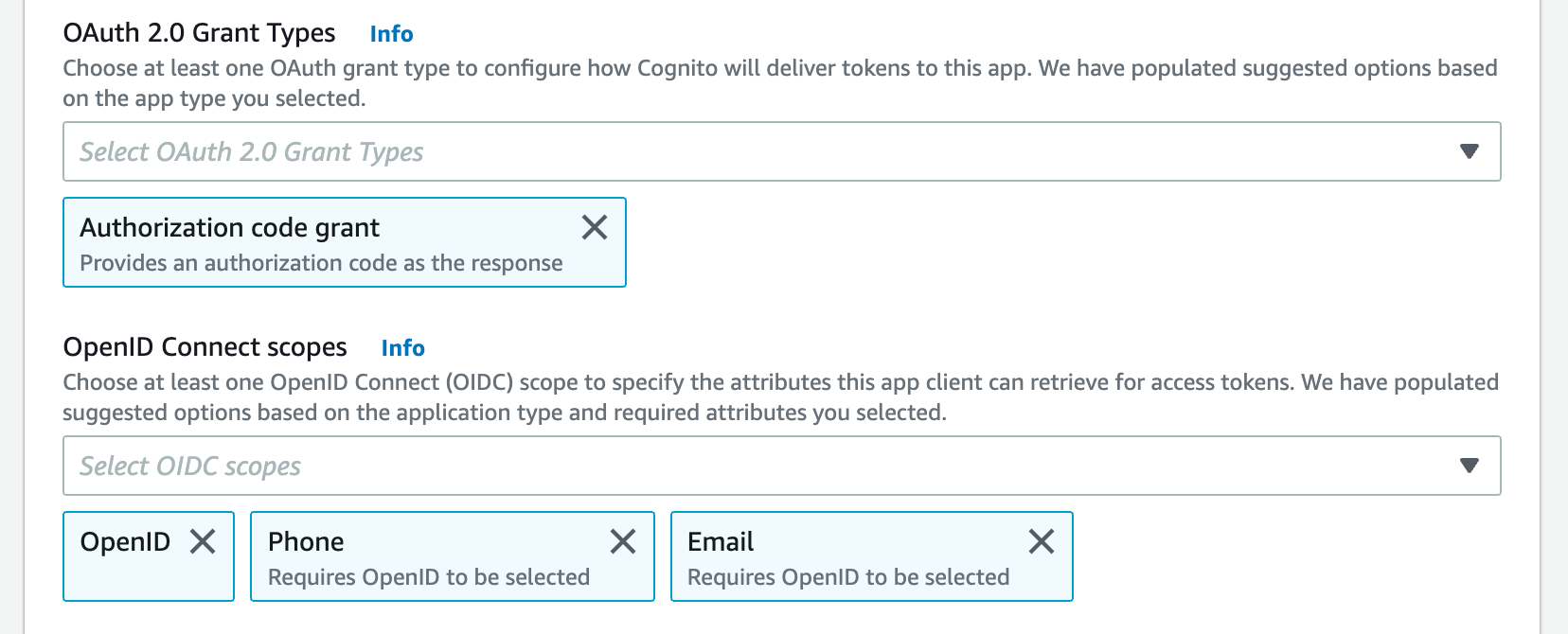

AWS Cognito가 앱에 토큰을 전달하는 방법을 구성하려면 하나 이상의 OAuth 권한 유형을 선택합니다.

-

W&B에는 특정 OpenID Connect (OIDC) 범위가 필요합니다. AWS Cognito 앱에서 다음을 선택합니다.

- “openid”

- “profile”

- “email”

예를 들어 AWS Cognito 앱 UI는 다음 이미지와 유사해야 합니다.

설정 페이지에서 인증 방법을 선택하거나 OIDC_AUTH_METHOD 환경 변수를 설정하여 _wandb/local_에 사용할 권한을 알립니다.

인증 방법을

pkce로 설정해야 합니다. -

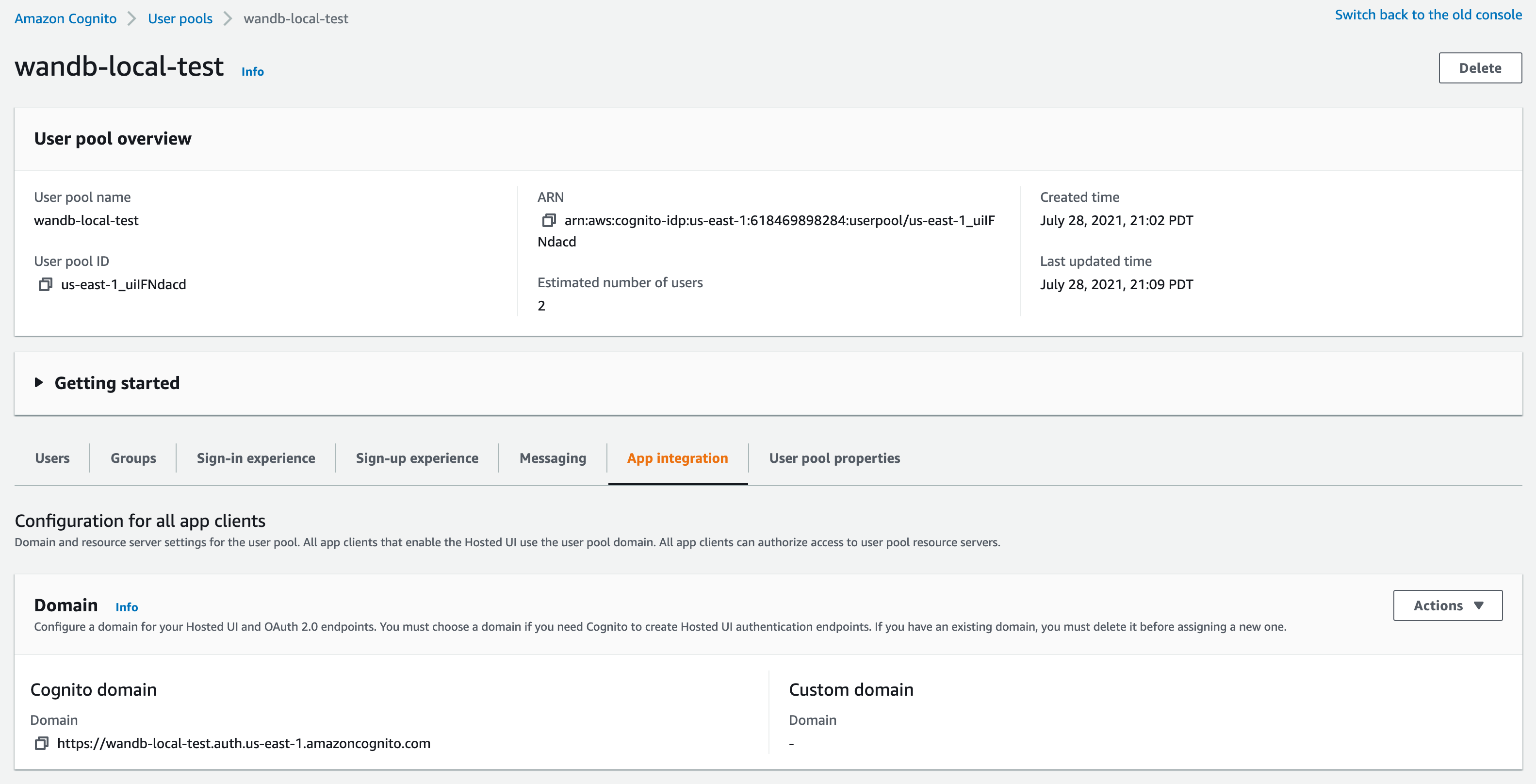

클라이언트 ID와 OIDC 발급자 URL이 필요합니다. OpenID 검색 문서는

$OIDC_ISSUER/.well-known/openid-configuration에서 사용할 수 있어야 합니다.예를 들어 사용자 풀 섹션 내의 앱 통합 탭에서 사용자 풀 ID를 Cognito IdP URL에 추가하여 발급자 URL을 생성할 수 있습니다.

IDP URL에 “Cognito 도메인"을 사용하지 마세요. Cognito는

https://cognito-idp.$REGION.amazonaws.com/$USER_POOL_ID에서 검색 문서를 제공합니다.

인증을 위해 Okta를 설정하려면 아래 절차를 따르세요.

-

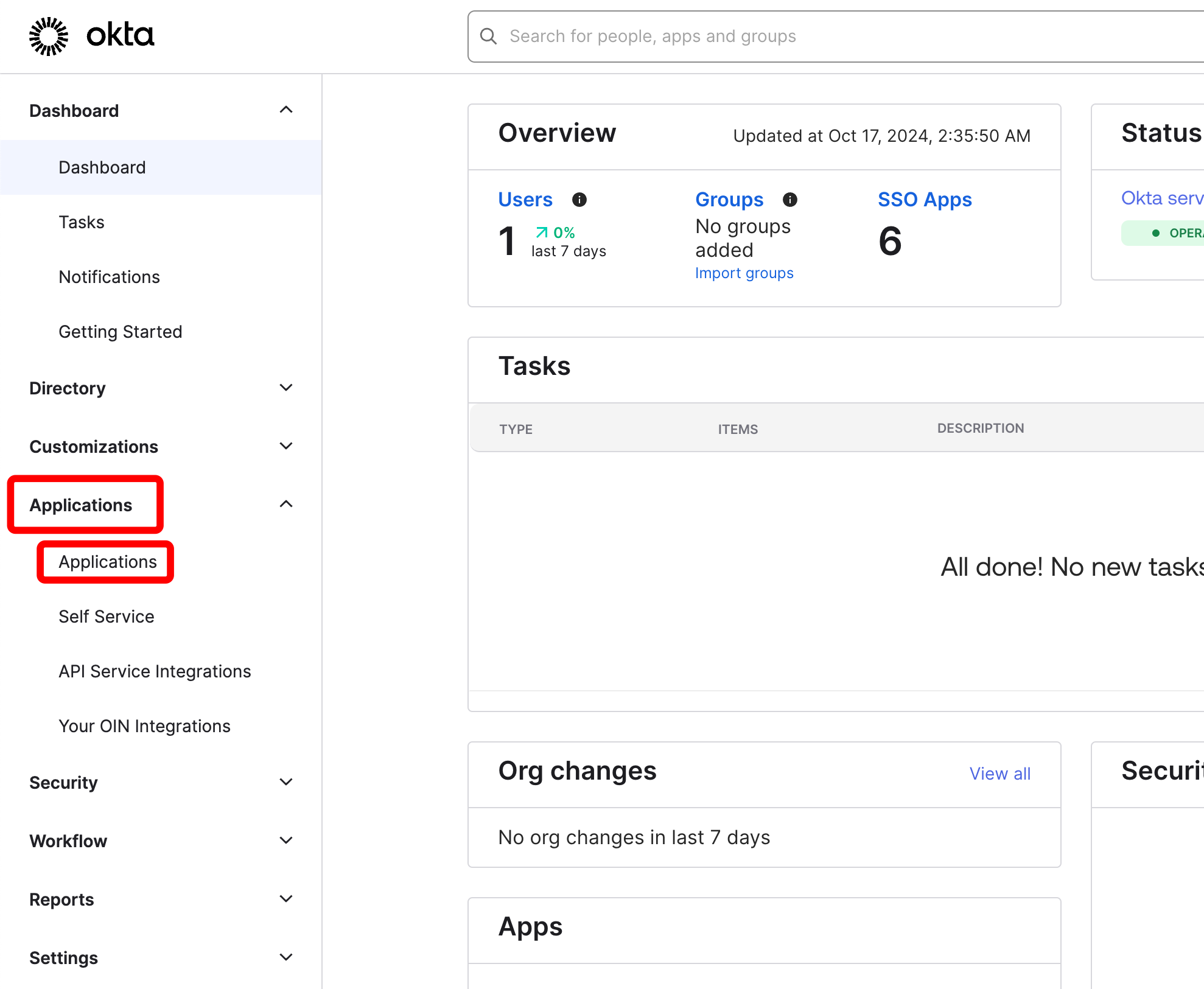

https://login.okta.com/에서 Okta 포털에 로그인합니다.

-

왼쪽에서 애플리케이션을 선택한 다음 애플리케이션을 다시 선택합니다.

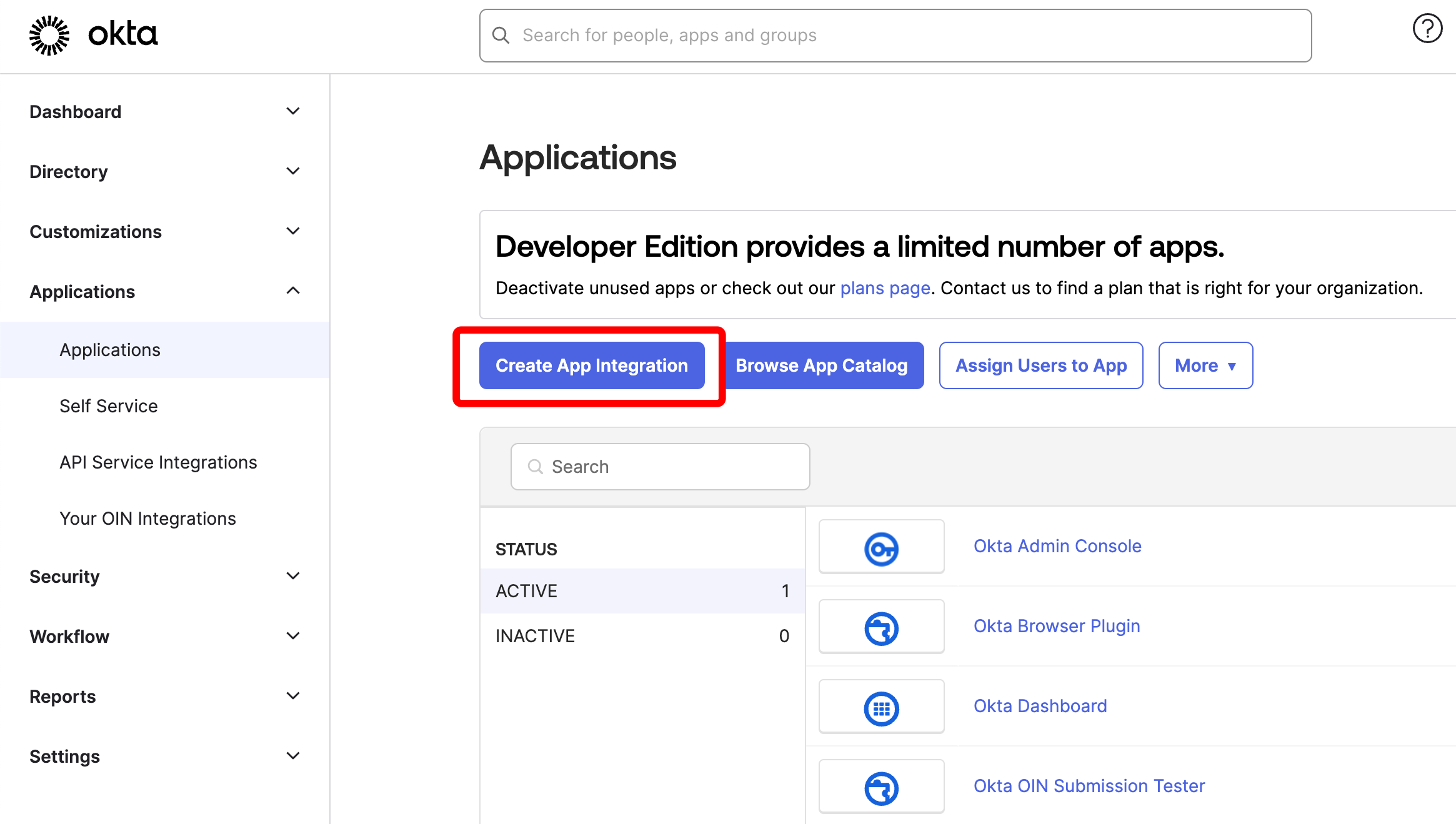

-

“앱 통합 생성"을 클릭합니다.

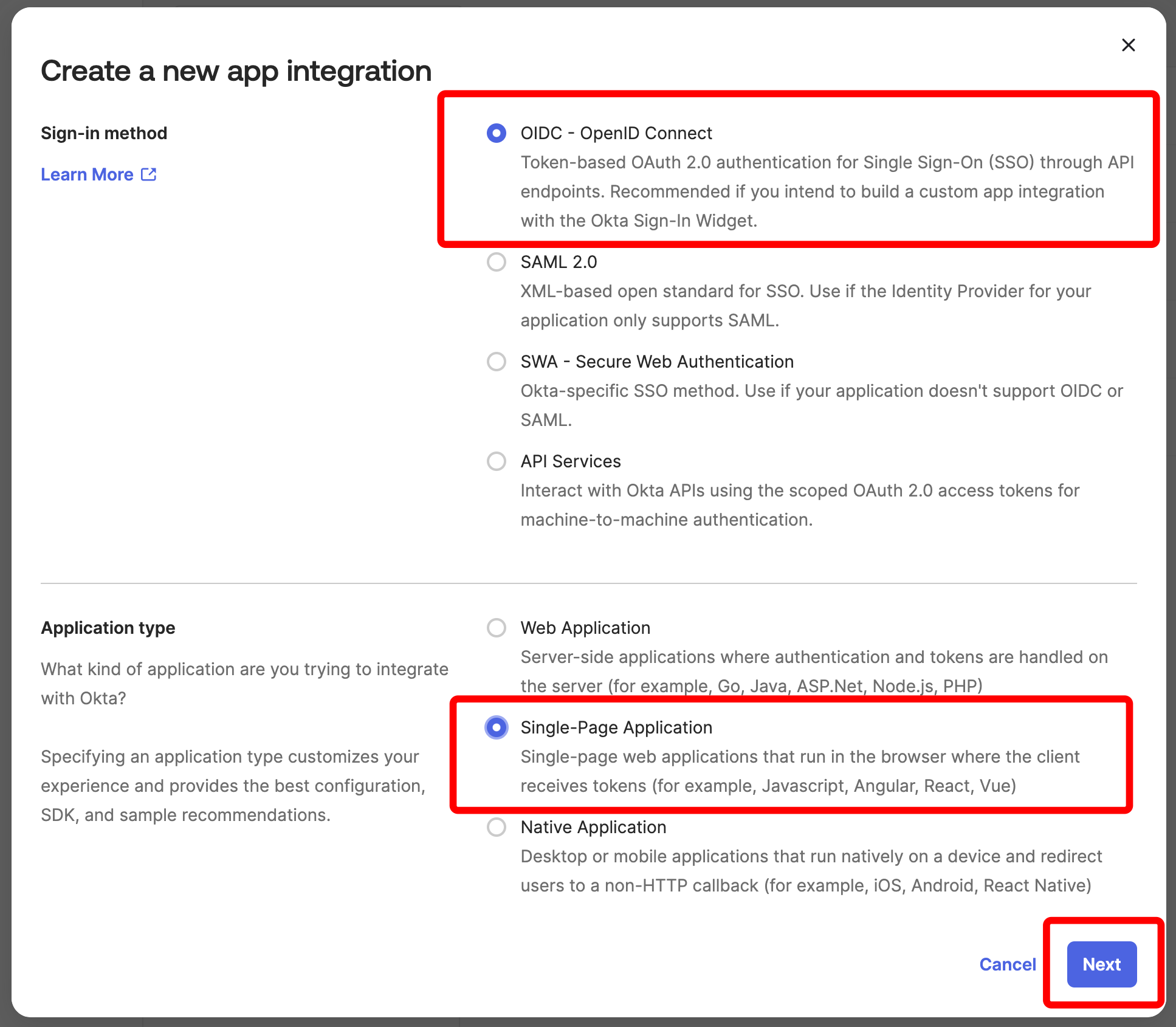

-

“새 앱 통합 만들기"라는 화면에서 OIDC - OpenID Connect 및 단일 페이지 애플리케이션을 선택합니다. 그런 다음 “다음"을 클릭합니다.

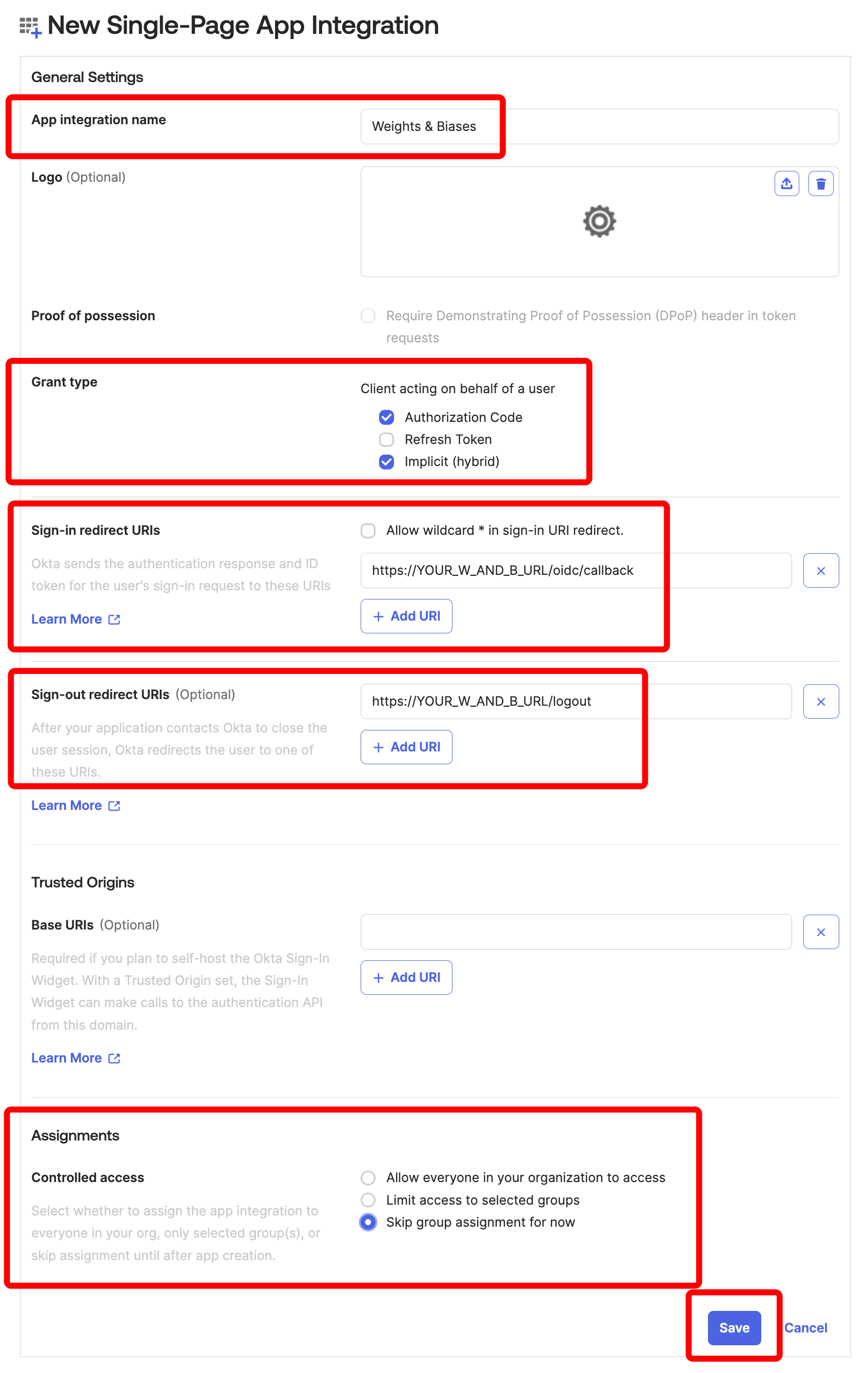

-

“새 단일 페이지 앱 통합"이라는 화면에서 다음과 같이 값을 채우고 저장을 클릭합니다.

- 앱 통합 이름(예: “Weights & Biases”)

- 권한 유형: Authorization Code 및 Implicit (hybrid) 모두 선택

- 로그인 리디렉션 URI: https://YOUR_W_AND_B_URL/oidc/callback

- 로그아웃 리디렉션 URI: https://YOUR_W_AND_B_URL/logout

- 할당: 지금 그룹 할당 건너뛰기 선택

-

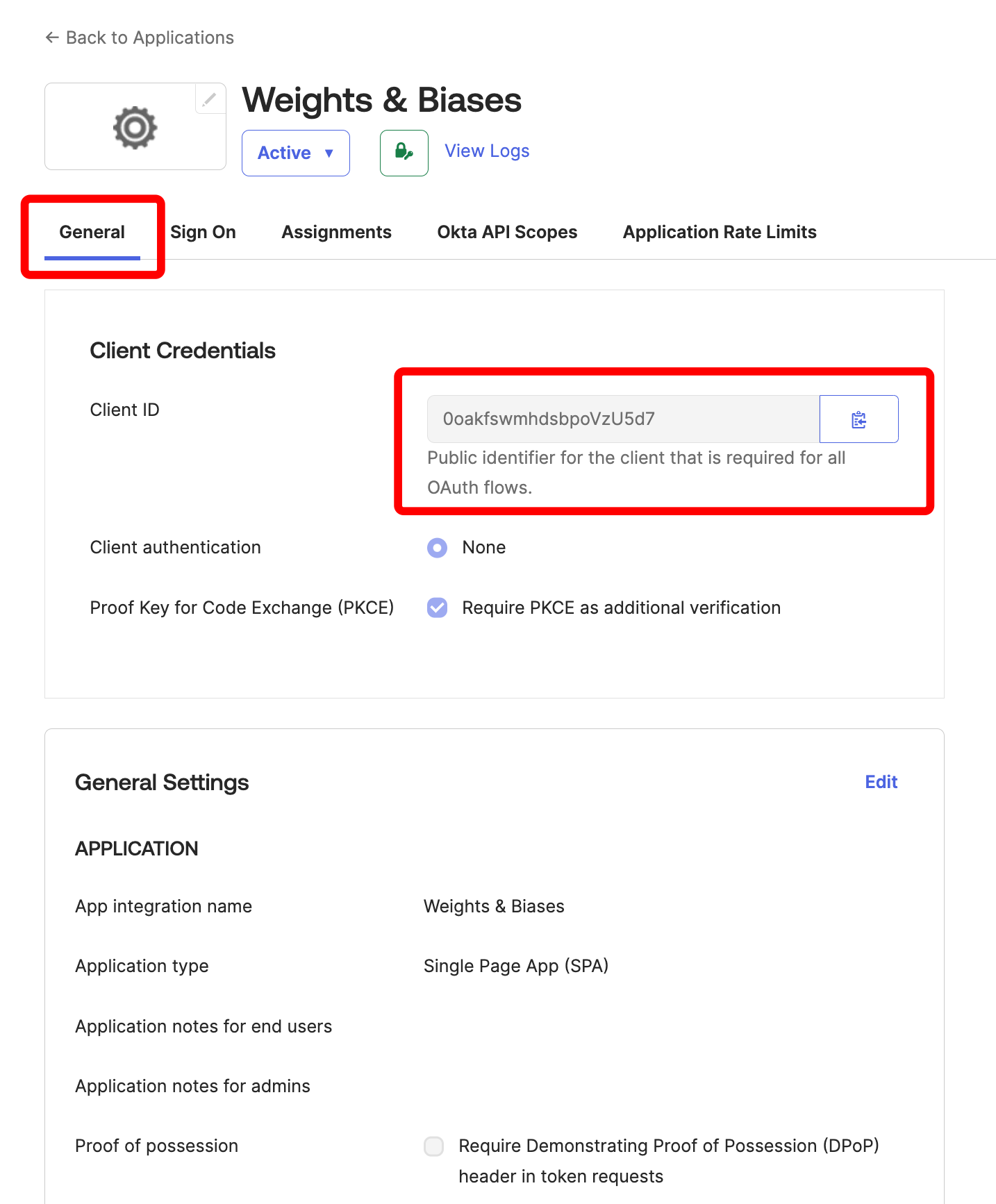

방금 생성한 Okta 애플리케이션의 개요 화면에서 일반 탭 아래의 클라이언트 자격 증명 아래에 있는 클라이언트 ID를 기록해 둡니다.

-

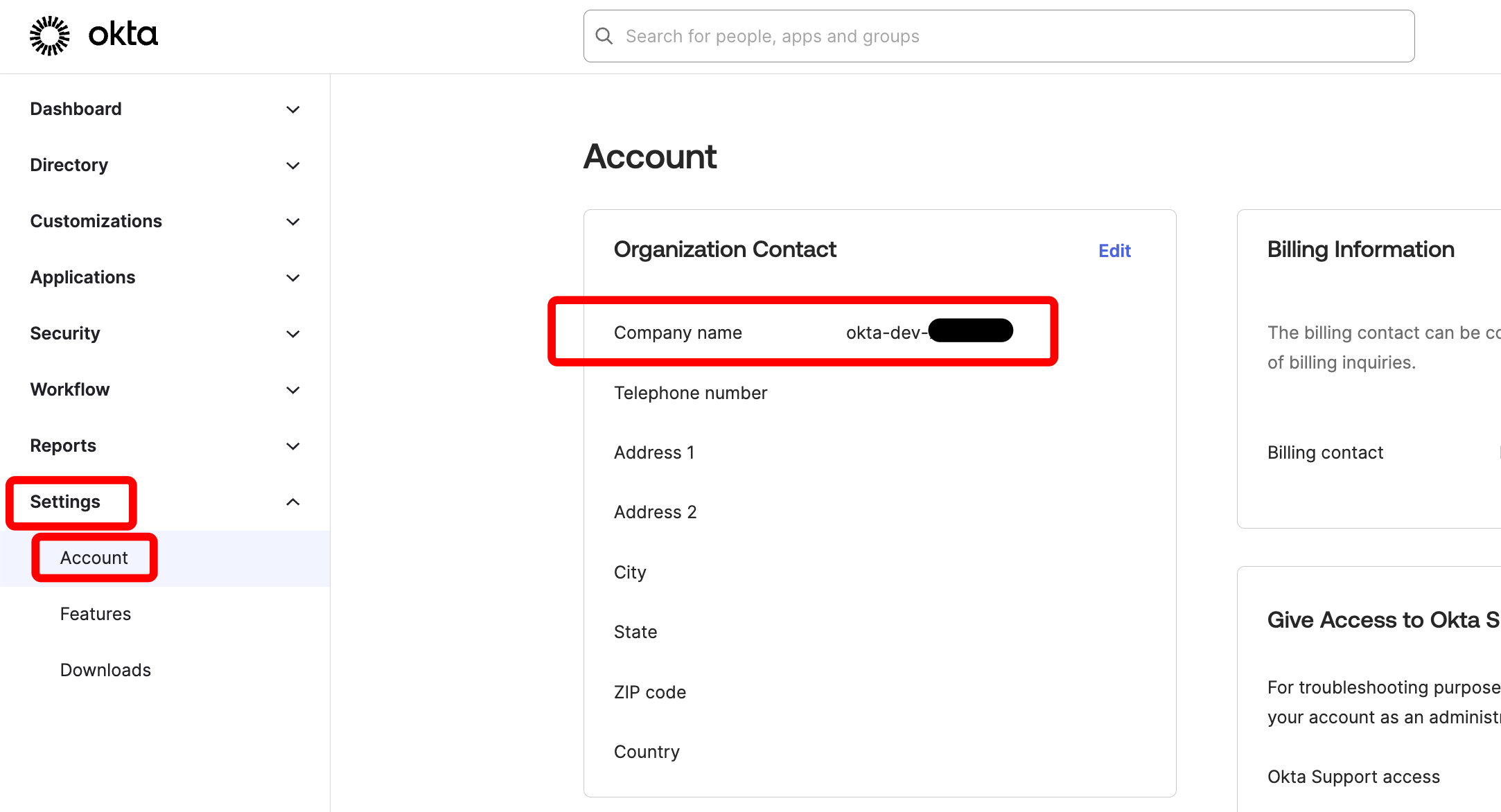

Okta OIDC 발급자 URL을 식별하려면 왼쪽에서 설정을 선택한 다음 계정을 선택합니다. Okta UI는 조직 연락처 아래에 회사 이름을 표시합니다.

OIDC 발급자 URL의 형식은 https://COMPANY.okta.com입니다. COMPANY를 해당 값으로 바꿉니다. 기록해 둡니다.

-

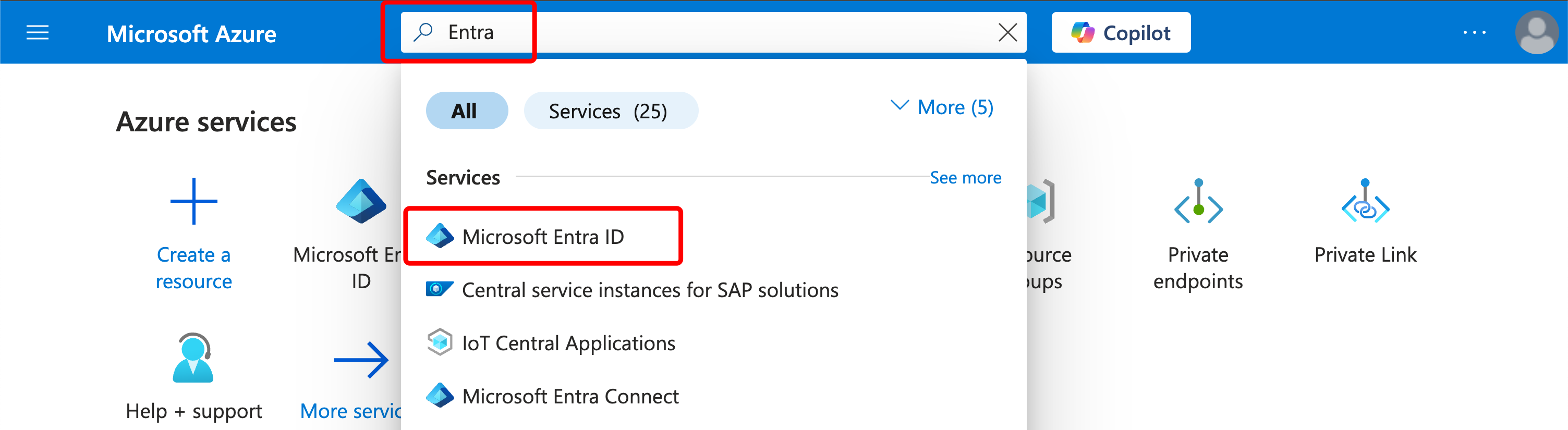

https://portal.azure.com/에서 Azure Portal에 로그인합니다.

-

“Microsoft Entra ID” 서비스를 선택합니다.

-

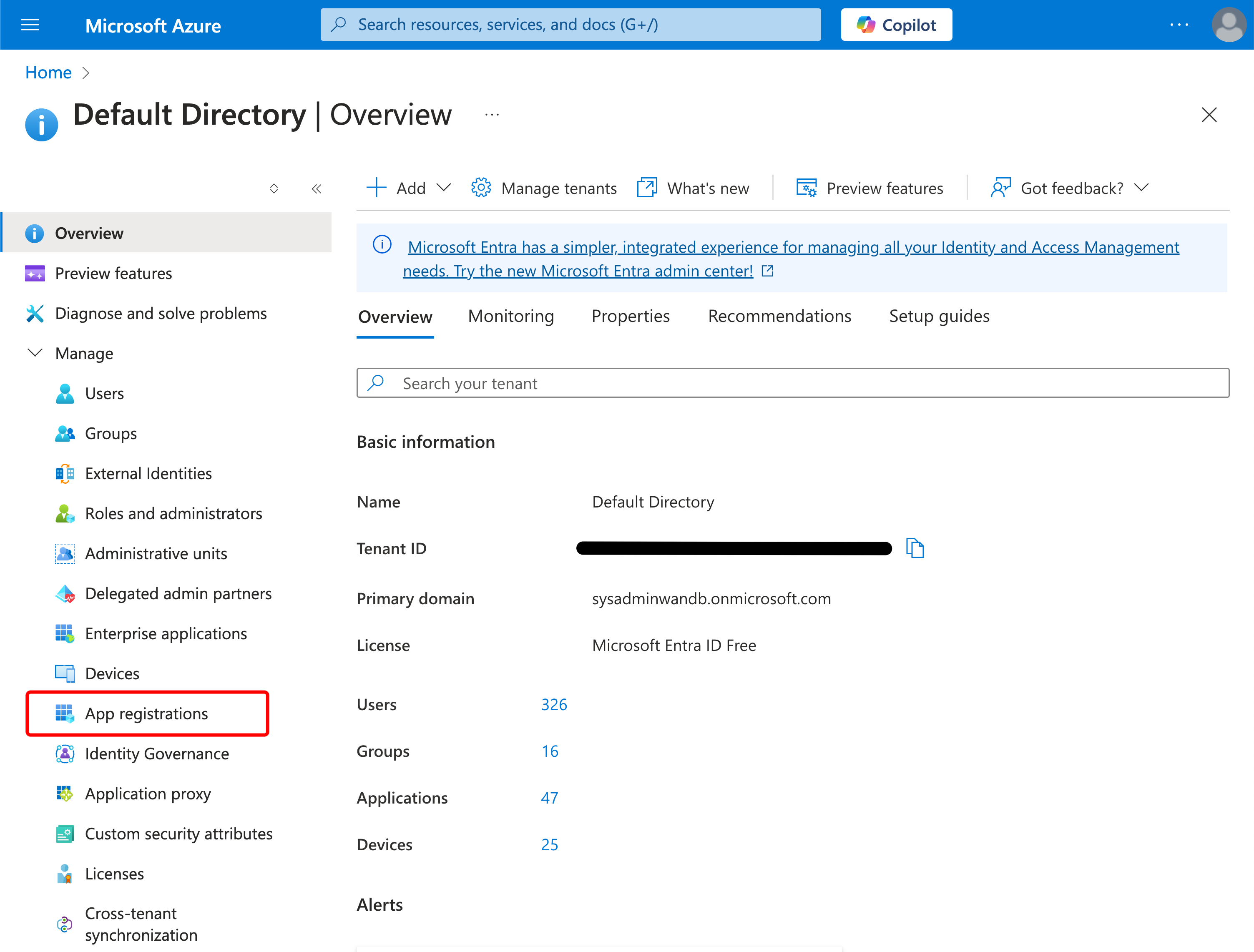

왼쪽에서 “앱 등록"을 선택합니다.

-

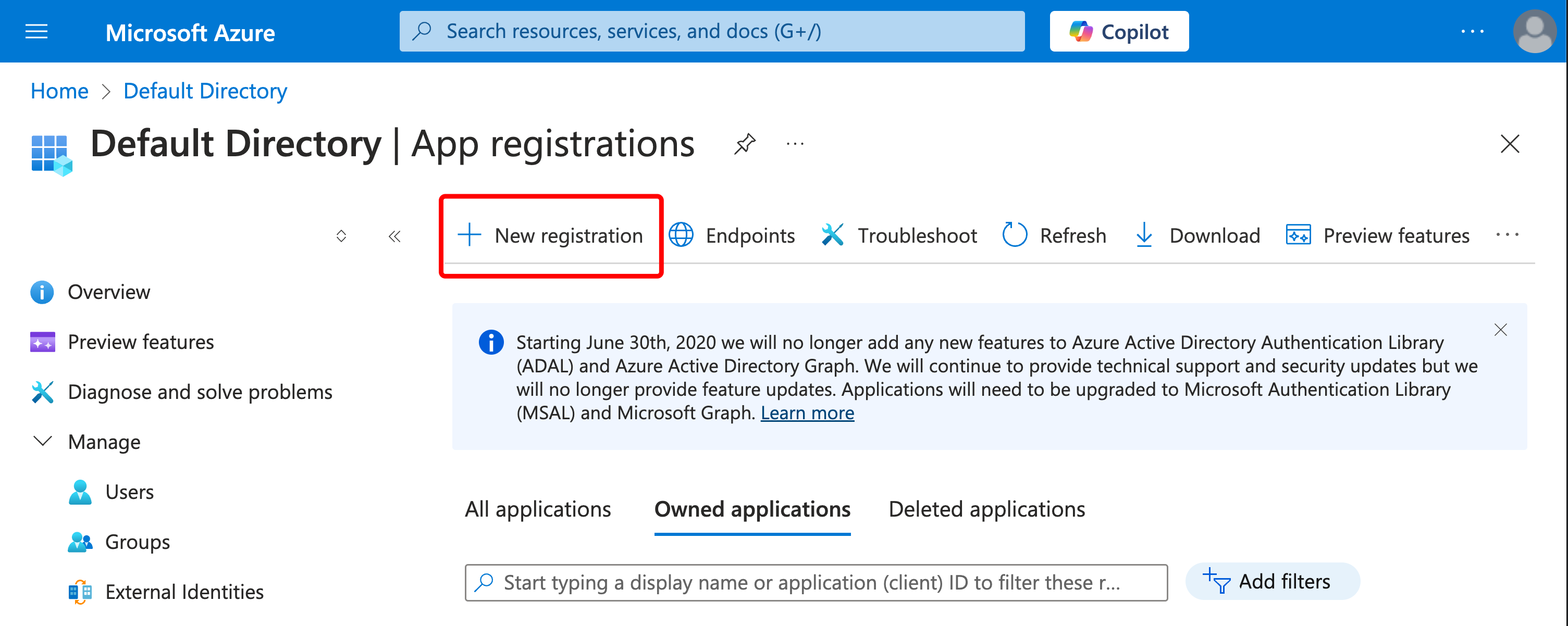

상단에서 “새 등록"을 클릭합니다.

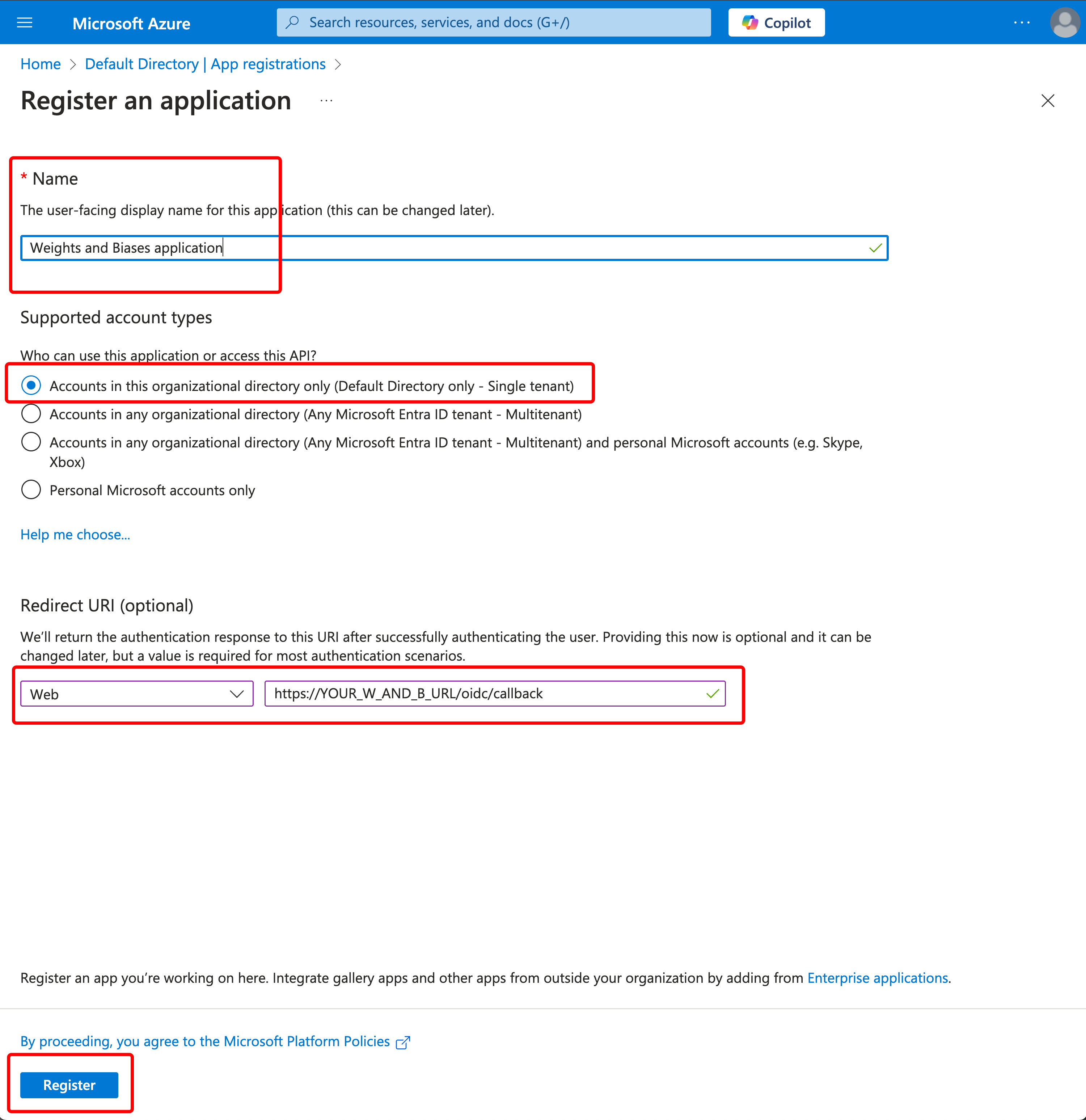

“애플리케이션 등록"이라는 화면에서 다음과 같이 값을 채웁니다.

-

이름(예: “Weights and Biases application”)을 지정합니다.

-

기본적으로 선택된 계정 유형은 “이 조직 디렉터리의 계정만 해당(기본 디렉터리만 해당 - 단일 테넌트)“입니다. 필요한 경우 수정합니다.

-

웹 유형으로 리디렉션 URI를

https://YOUR_W_AND_B_URL/oidc/callback값으로 구성합니다. -

“등록"을 클릭합니다.

-

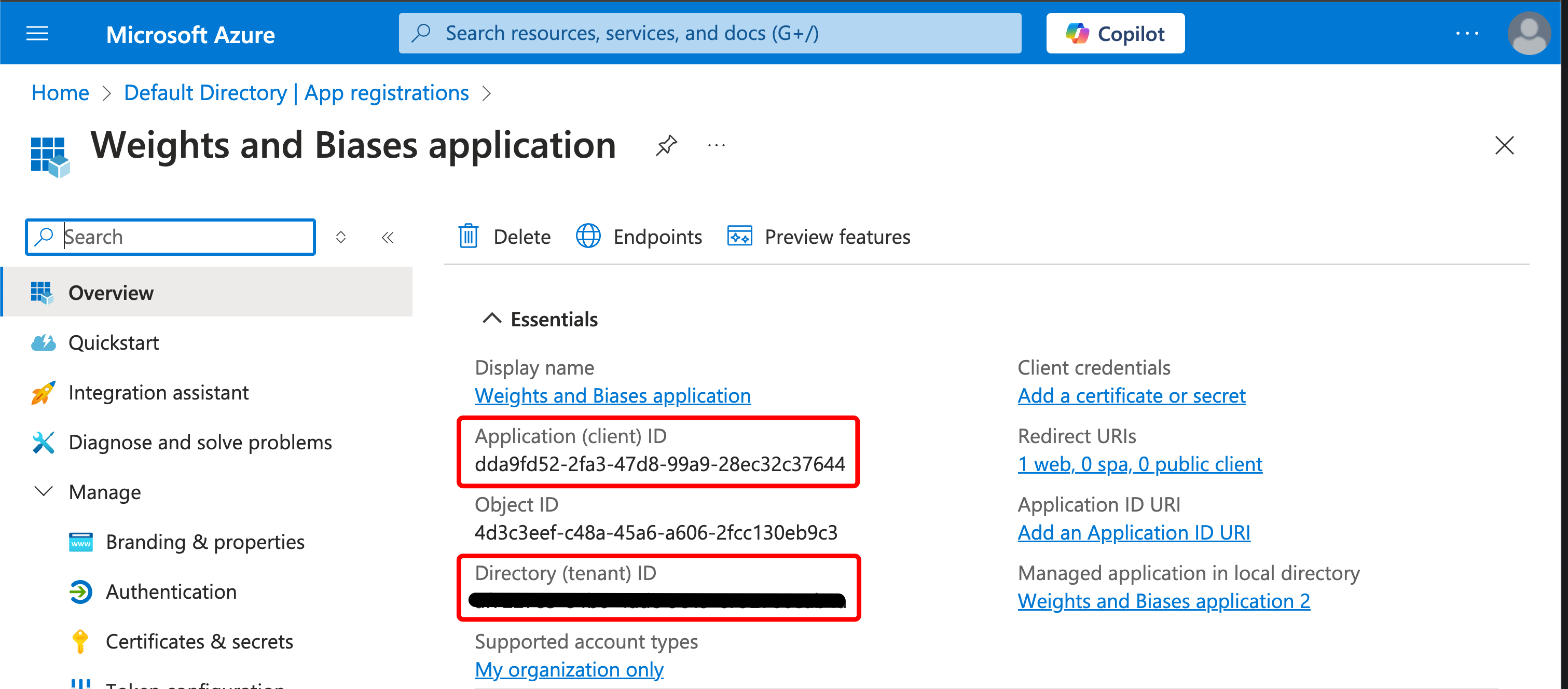

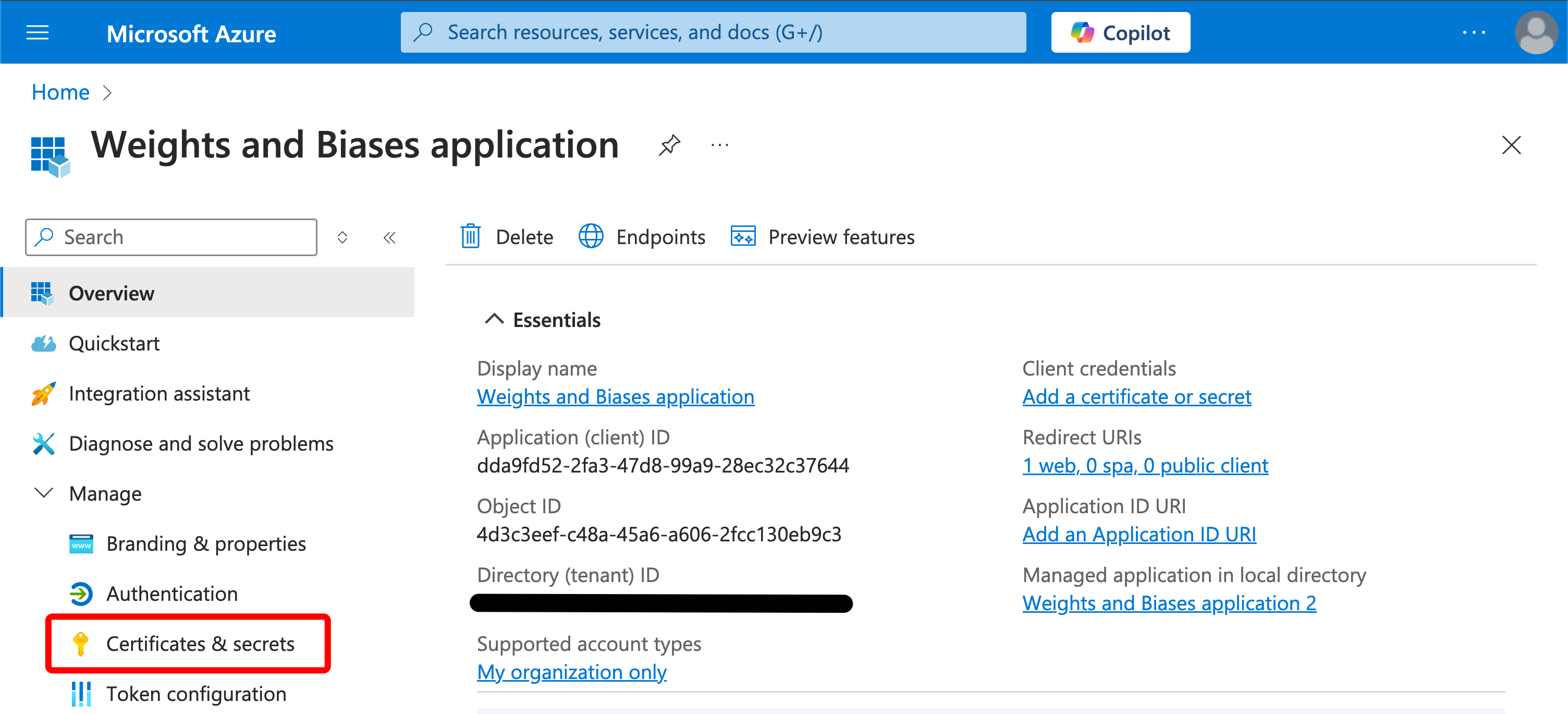

“애플리케이션(클라이언트) ID” 및 “디렉터리(테넌트) ID"를 기록해 둡니다.

-

-

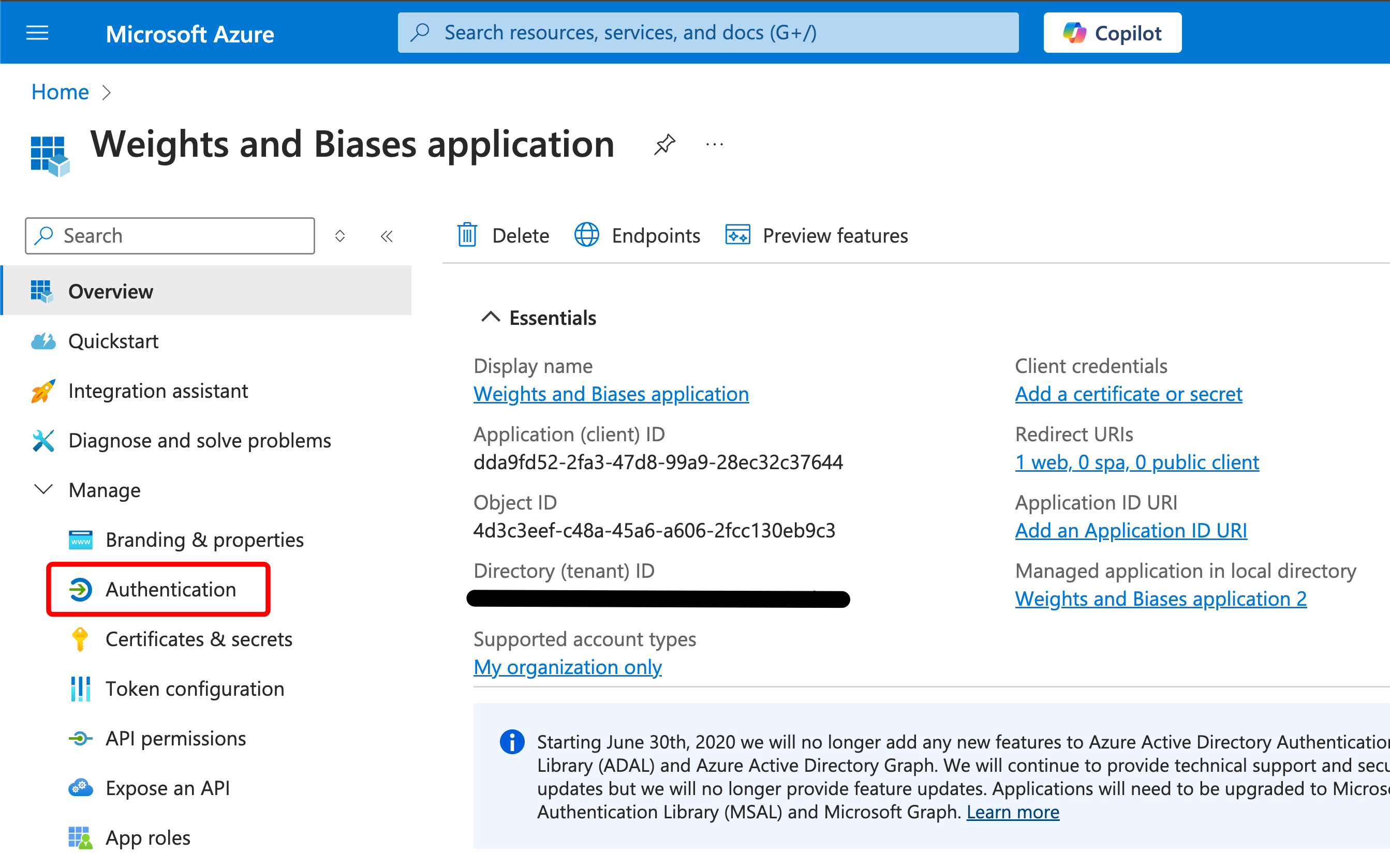

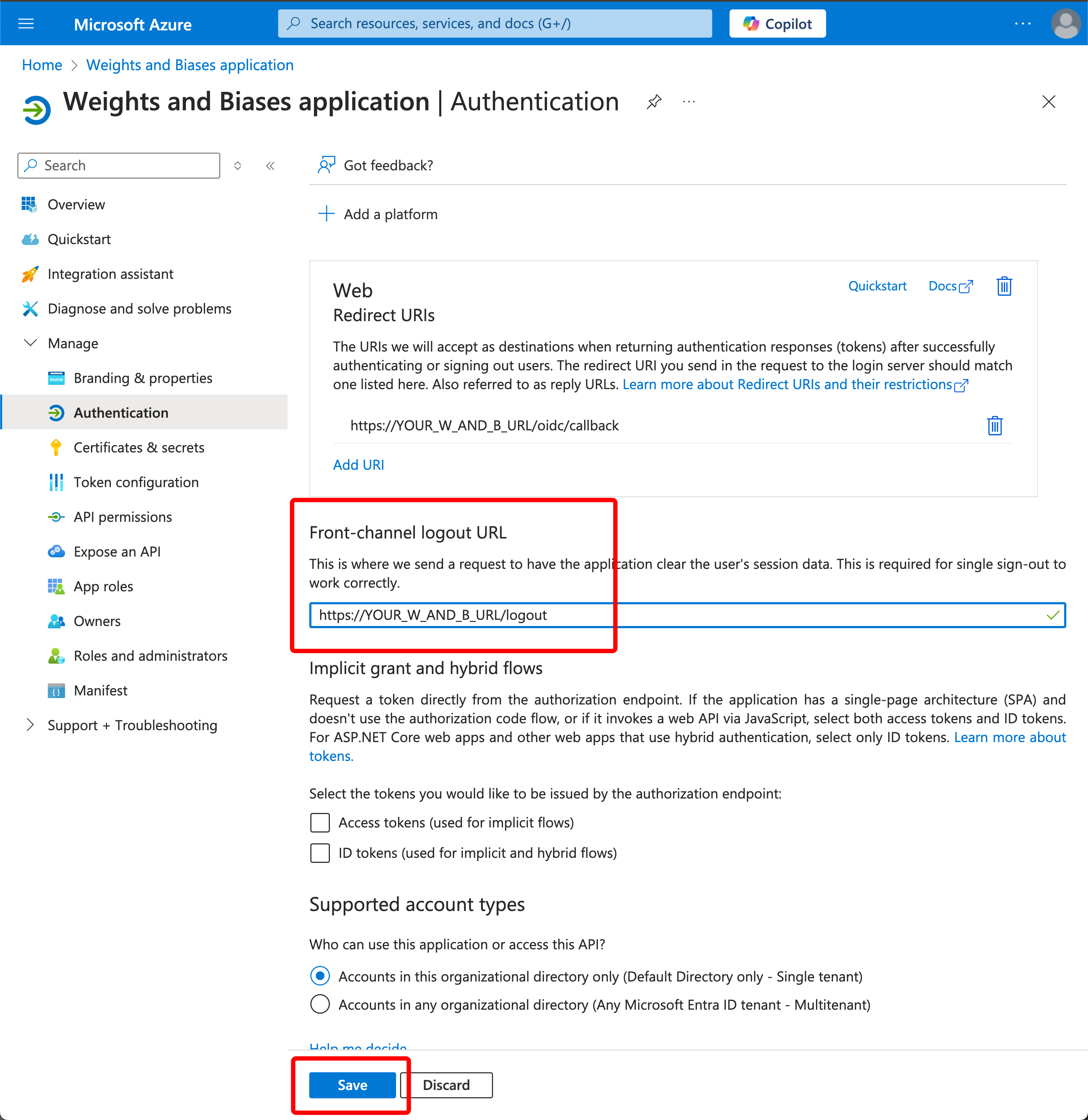

왼쪽에서 인증을 클릭합니다.

-

프런트 채널 로그아웃 URL 아래에

https://YOUR_W_AND_B_URL/logout을 지정합니다. -

“저장"을 클릭합니다.

-

-

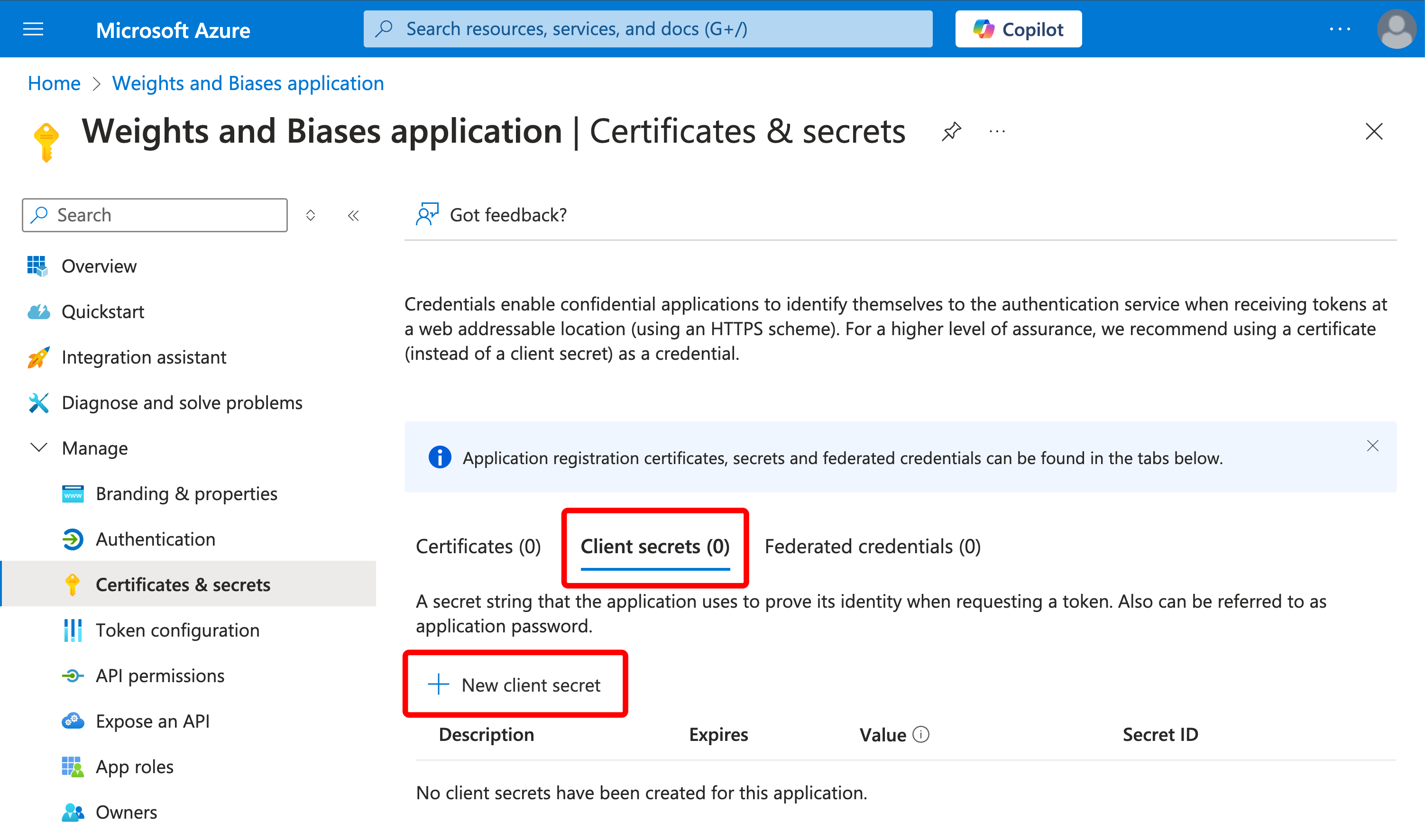

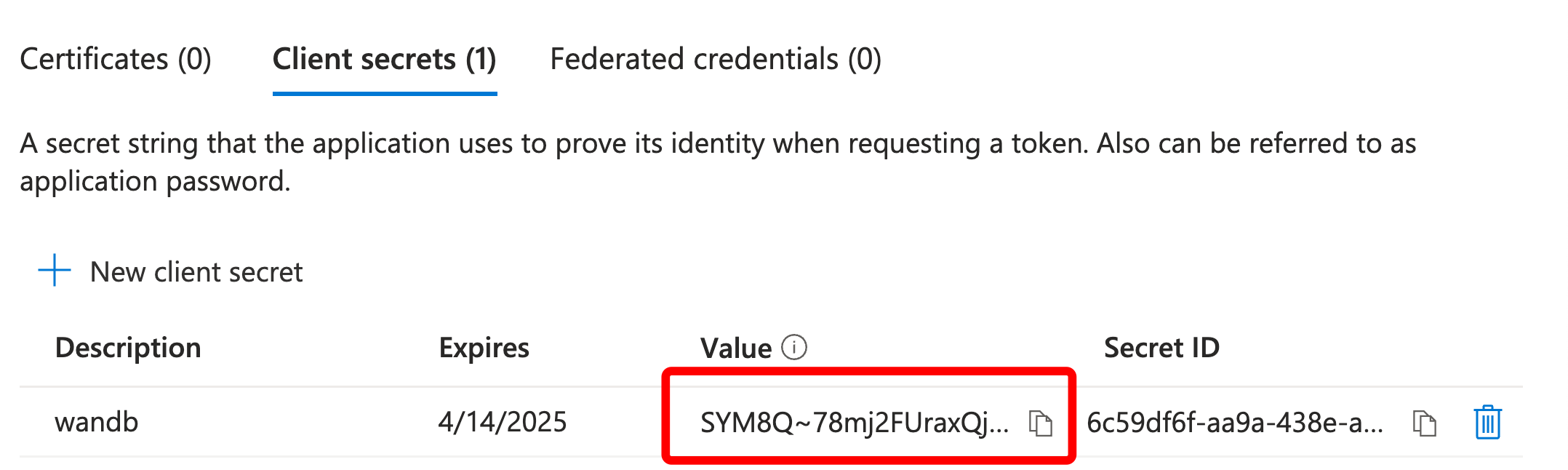

왼쪽에서 “인증서 및 암호"를 클릭합니다.

-

“클라이언트 암호"를 클릭한 다음 “새 클라이언트 암호"를 클릭합니다.

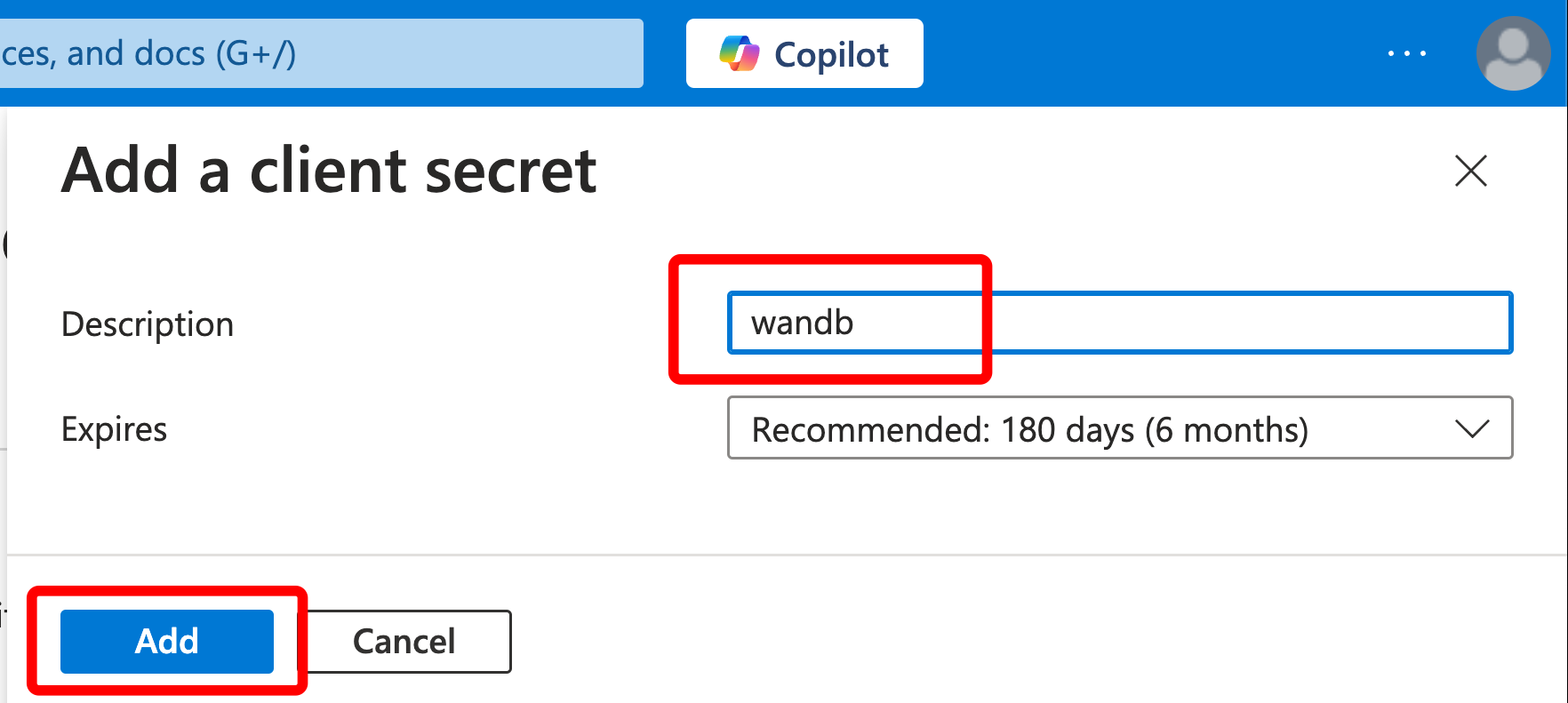

“클라이언트 암호 추가"라는 화면에서 다음과 같이 값을 채웁니다.

- 설명(예: “wandb”)을 입력합니다.

- “만료"는 그대로 두거나 필요한 경우 변경합니다.

- “추가"를 클릭합니다.

-

암호의 “값"을 기록해 둡니다. “암호 ID"는 필요하지 않습니다.

-

이제 세 가지 값을 기록해 두어야 합니다.

- OIDC 클라이언트 ID

- OIDC 클라이언트 암호

- OIDC 발급자 URL에 테넌트 ID가 필요합니다.

OIDC 발급자 URL의 형식은 https://login.microsoftonline.com/${TenantID}/v2.0입니다.

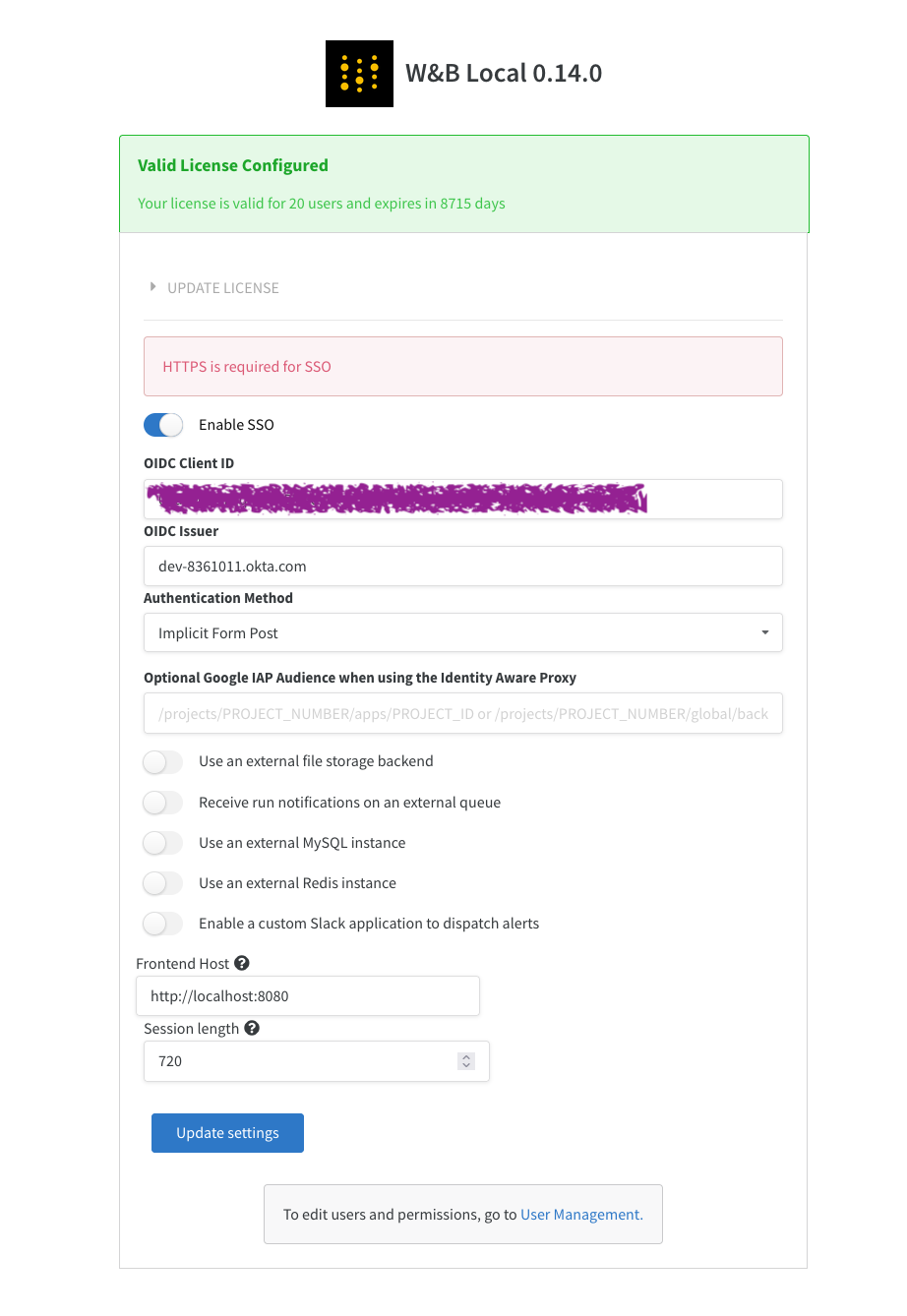

W&B 서버에서 SSO 설정

SSO를 설정하려면 관리자 권한과 다음 정보가 필요합니다.

- OIDC 클라이언트 ID

- OIDC 인증 방법(

implicit또는pkce) - OIDC 발급자 URL

- OIDC 클라이언트 암호(선택 사항, IdP 설정 방법에 따라 다름)

OIDC_CLIENT_SECRET 환경 변수를 사용하여 지정합니다.W&B 서버 UI를 사용하거나 환경 변수를 wandb/local 포드로 전달하여 SSO를 구성할 수 있습니다. 환경 변수가 UI보다 우선합니다.

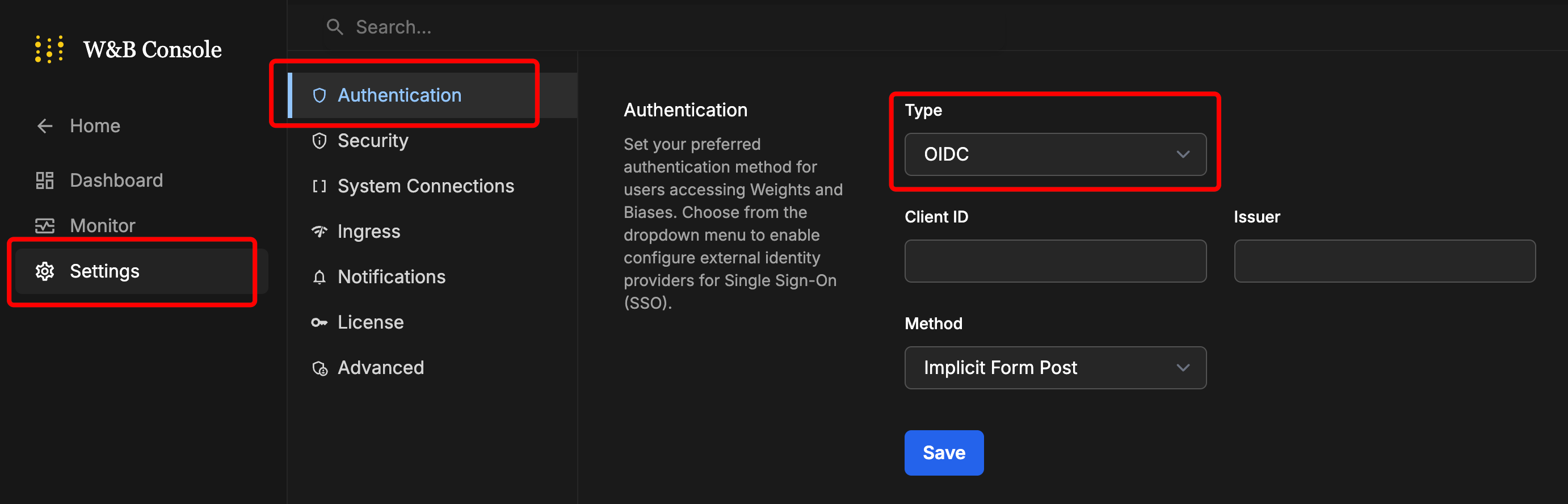

LOCAL_RESTORE=true 환경 변수를 설정하여 인스턴스를 다시 시작할 수 있습니다. 그러면 컨테이너 로그에 임시 암호가 출력되고 SSO가 비활성화됩니다. SSO 문제를 해결한 후에는 SSO를 다시 활성화하려면 해당 환경 변수를 제거해야 합니다.시스템 콘솔은 시스템 설정 페이지의 후속 버전입니다. W&B Kubernetes Operator 기반 배포에서 사용할 수 있습니다.

-

W&B 관리 콘솔 엑세스를 참조하세요.

-

설정으로 이동한 다음 인증으로 이동합니다. 유형 드롭다운에서 OIDC를 선택합니다.

-

값을 입력합니다.

-

저장을 클릭합니다.

-

로그아웃한 다음 다시 로그인합니다. 이번에는 IdP 로그인 화면을 사용합니다.

-

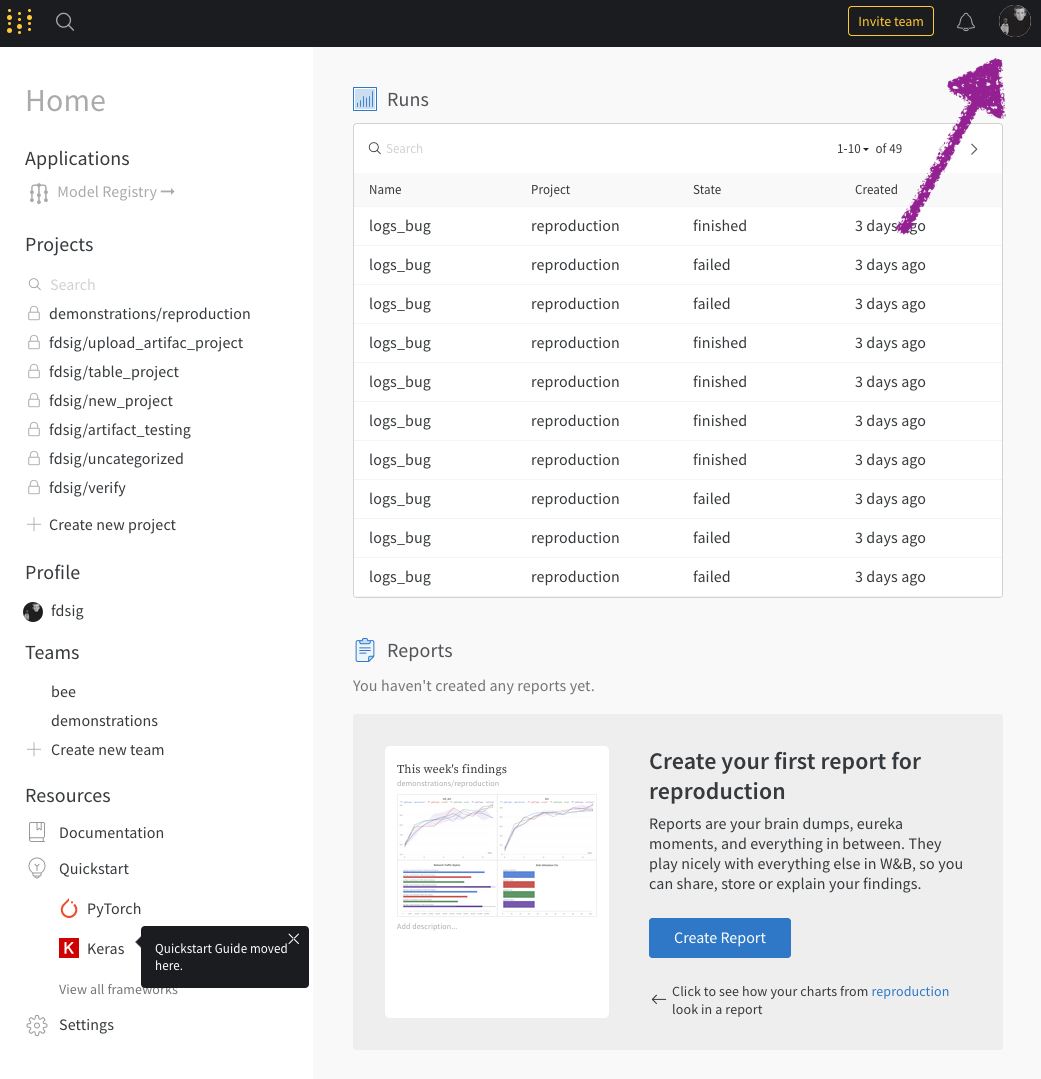

Weights & Biases 인스턴스에 로그인합니다.

-

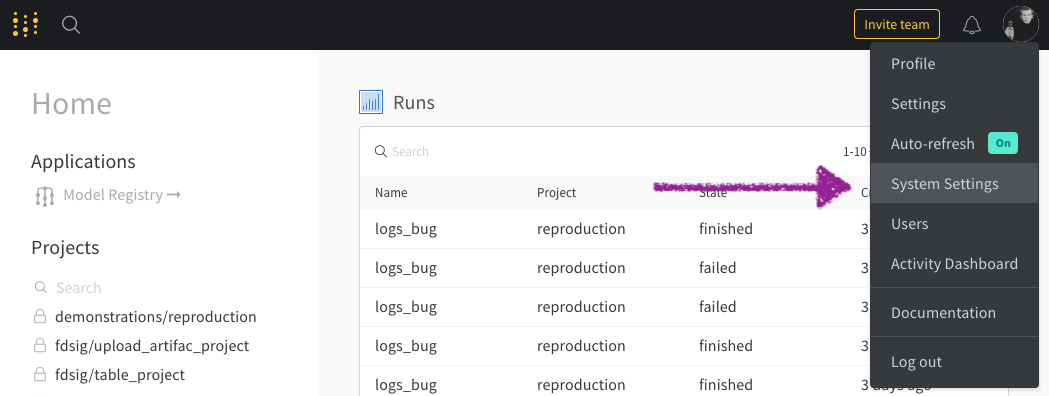

W&B 앱으로 이동합니다.

-

드롭다운에서 시스템 설정을 선택합니다.

-

발급자, 클라이언트 ID 및 인증 방법을 입력합니다.

-

설정 업데이트를 선택합니다.

LOCAL_RESTORE=true 환경 변수를 설정하여 인스턴스를 다시 시작할 수 있습니다. 그러면 컨테이너 로그에 임시 암호가 출력되고 SSO가 꺼집니다. SSO 문제를 해결한 후에는 SSO를 다시 활성화하려면 해당 환경 변수를 제거해야 합니다.SAML(Security Assertion Markup Language)

W&B 서버는 SAML을 지원하지 않습니다.

3 - Use federated identities with SDK

W&B SDK를 통해 조직의 자격 증명을 사용하여 로그인하려면 아이덴티티 연동을 사용하세요. W&B 조직 관리자가 조직에 대해 SSO를 구성한 경우, 이미 조직의 자격 증명을 사용하여 W&B 앱 UI에 로그인하고 있을 것입니다. 이러한 의미에서 아이덴티티 연동은 W&B SDK에 대한 SSO와 유사하지만 JSON Web Tokens (JWTs)를 직접 사용한다는 차이점이 있습니다. API 키 대신 아이덴티티 연동을 사용할 수 있습니다.

RFC 7523은 SDK와의 아이덴티티 연동의 기본 토대를 형성합니다.

Enterprise 플랜에서 Preview로 사용할 수 있습니다. 질문이 있으시면 W&B 팀에 문의하세요.아이덴티티 공급자와 JWT 발급자라는 용어는 상호 교환적으로 사용됩니다. 둘 다 이 기능의 맥락에서 동일한 대상을 지칭합니다.JWT 발급자 설정

첫 번째 단계로 조직 관리자는 W&B 조직과 공개적으로 엑세스 가능한 JWT 발급자 간의 연동을 설정해야 합니다.

- 조직 대시보드에서 설정 탭으로 이동합니다.

- 인증 옵션에서

JWT 발급자 설정을 누릅니다. - 텍스트 상자에 JWT 발급자 URL을 추가하고

만들기를 누릅니다.

W&B는 자동으로 ${ISSUER_URL}/.well-known/oidc-configuration 경로에서 OIDC 검색 문서를 찾고 검색 문서의 관련 URL에서 JSON Web Key Set (JWKS)을 찾으려고 시도합니다. JWKS는 JWT가 관련 아이덴티티 공급자에 의해 발급되었는지 확인하기 위해 JWT의 실시간 유효성 검사에 사용됩니다.

JWT를 사용하여 W&B에 엑세스

W&B 조직에 대해 JWT 발급자가 설정되면 사용자는 해당 아이덴티티 공급자가 발급한 JWT를 사용하여 관련 W&B 프로젝트에 엑세스할 수 있습니다. JWT를 사용하는 메커니즘은 다음과 같습니다.

- 조직에서 사용할 수 있는 메커니즘 중 하나를 사용하여 아이덴티티 공급자에 로그인해야 합니다. 일부 공급자는 API 또는 SDK를 사용하여 자동화된 방식으로 엑세스할 수 있지만 일부는 관련 UI를 사용해야만 엑세스할 수 있습니다. 자세한 내용은 W&B 조직 관리자 또는 JWT 발급자 소유자에게 문의하세요.

- 아이덴티티 공급자에 로그인한 후 JWT를 검색했으면 안전한 위치의 파일에 저장하고 환경 변수

WANDB_IDENTITY_TOKEN_FILE에 절대 파일 경로를 구성합니다. - W&B SDK 또는 CLI를 사용하여 W&B 프로젝트에 엑세스합니다. SDK 또는 CLI는 JWT를 자동으로 감지하고 JWT가 성공적으로 유효성 검사된 후 W&B 엑세스 토큰으로 교환해야 합니다. W&B 엑세스 토큰은 AI 워크플로우를 활성화하기 위한 관련 API에 엑세스하는 데 사용됩니다. 즉, run, 메트릭, Artifacts 등을 로그합니다. 엑세스 토큰은 기본적으로

~/.config/wandb/credentials.json경로에 저장됩니다. 환경 변수WANDB_CREDENTIALS_FILE을 지정하여 해당 경로를 변경할 수 있습니다.

JWT는 API 키, 비밀번호 등과 같은 오래 지속되는 자격 증명의 단점을 해결하기 위한 짧은 수명의 자격 증명입니다. 아이덴티티 공급자에 구성된 JWT 만료 시간에 따라 JWT를 계속 갱신하고 환경 변수 WANDB_IDENTITY_TOKEN_FILE에서 참조하는 파일에 저장해야 합니다.

W&B 엑세스 토큰에도 기본 만료 기간이 있으며, 그 후 SDK 또는 CLI는 JWT를 사용하여 자동으로 갱신하려고 시도합니다. 해당 시간까지 사용자 JWT도 만료되고 갱신되지 않으면 인증 실패가 발생할 수 있습니다. 가능하다면 JWT 검색 및 만료 후 갱신 메커니즘은 W&B SDK 또는 CLI를 사용하는 AI 워크로드의 일부로 구현해야 합니다.

JWT 유효성 검사

JWT를 W&B 엑세스 토큰으로 교환한 다음 프로젝트에 엑세스하는 워크플로우의 일부로 JWT는 다음 유효성 검사를 거칩니다.

- JWT 서명은 W&B 조직 수준에서 JWKS를 사용하여 확인됩니다. 이것이 첫 번째 방어선이며, 실패하면 JWKS 또는 JWT 서명 방식에 문제가 있음을 의미합니다.

- JWT의

iss클레임은 조직 수준에서 구성된 발급자 URL과 같아야 합니다. - JWT의

sub클레임은 W&B 조직에 구성된 사용자의 이메일 주소와 같아야 합니다. - JWT의

aud클레임은 AI 워크플로우의 일부로 엑세스하는 프로젝트를 수용하는 W&B 조직의 이름과 같아야 합니다. 전용 클라우드 또는 자체 관리 인스턴스의 경우 인스턴스 수준 환경 변수SKIP_AUDIENCE_VALIDATION을true로 구성하여 대상 클레임의 유효성 검사를 건너뛰거나wandb를 대상으로 사용할 수 있습니다. - JWT의

exp클레임은 토큰이 유효한지 또는 만료되었는지 확인하기 위해 검사되며 갱신해야 합니다.

외부 서비스 계정

W&B는 오랫동안 오래 지속되는 API 키가 있는 기본 제공 서비스 계정을 지원해 왔습니다. SDK 및 CLI에 대한 아이덴티티 연동 기능을 사용하면 조직 수준에서 구성된 동일한 발급자가 발급한 경우 JWT를 인증에 사용할 수 있는 외부 서비스 계정을 가져올 수도 있습니다. 팀 관리자는 기본 제공 서비스 계정과 마찬가지로 팀 범위 내에서 외부 서비스 계정을 구성할 수 있습니다.

외부 서비스 계정을 구성하려면:

- 팀의 서비스 계정 탭으로 이동합니다.

새 서비스 계정을 누릅니다.- 서비스 계정 이름을 제공하고

인증 방법으로Federated Identity를 선택하고Subject를 제공하고만들기를 누릅니다.

외부 서비스 계정의 sub 클레임은 팀 관리자가 팀 수준 서비스 계정 탭에서 해당 제목으로 구성한 것과 동일해야 합니다. 해당 클레임은 JWT 유효성 검사의 일부로 확인됩니다. aud 클레임 요구 사항은 인간 사용자 JWT의 요구 사항과 유사합니다.

외부 서비스 계정의 JWT를 사용하여 W&B에 엑세스할 때 초기 JWT를 생성하고 지속적으로 갱신하는 워크플로우를 자동화하는 것이 일반적으로 더 쉽습니다. 외부 서비스 계정을 사용하여 기록된 run을 인간 사용자에게 귀속시키려면 기본 제공 서비스 계정에 대해 수행되는 방식과 유사하게 AI 워크플로우에 대해 환경 변수 WANDB_USERNAME 또는 WANDB_USER_EMAIL을 구성할 수 있습니다.

4 - Use service accounts to automate workflows

서비스 계정은 팀 내 또는 팀 간의 프로젝트에서 일반적인 작업을 자동으로 수행할 수 있는 비인간 또는 머신 사용자를 나타냅니다.

- 조직 관리자는 조직 범위에서 서비스 계정을 만들 수 있습니다.

- 팀 관리자는 해당 팀 범위에서 서비스 계정을 만들 수 있습니다.

서비스 계정의 API 키를 통해 호출자는 서비스 계정 범위 내에서 프로젝트를 읽거나 쓸 수 있습니다.

서비스 계정을 사용하면 여러 사용자 또는 팀에서 워크플로우를 중앙 집중식으로 관리하고, W&B Models에 대한 실험 트래킹을 자동화하거나, W&B Weave에 대한 추적을 기록할 수 있습니다. 환경 변수 WANDB_USERNAME 또는 WANDB_USER_EMAIL을 사용하여 서비스 계정에서 관리하는 워크플로우와 인간 사용자의 ID를 연결할 수 있습니다.

조직 범위 서비스 계정

조직 범위의 서비스 계정은 제한된 프로젝트를 제외하고 팀에 관계없이 조직의 모든 프로젝트에서 읽고 쓸 수 있는 권한을 갖습니다. 조직 범위의 서비스 계정이 제한된 프로젝트에 엑세스하려면 해당 프로젝트의 관리자가 서비스 계정을 프로젝트에 명시적으로 추가해야 합니다.

조직 관리자는 조직 또는 계정 대시보드의 Service Accounts 탭에서 조직 범위의 서비스 계정에 대한 API 키를 얻을 수 있습니다.

새로운 조직 범위의 서비스 계정을 만들려면:

- 조직 대시보드의 Service Accounts 탭에서 New service account 버튼을 클릭합니다.

- Name을 입력합니다.

- 서비스 계정의 기본 팀을 선택합니다.

- Create를 클릭합니다.

- 새로 생성된 서비스 계정 옆에 있는 Copy API key를 클릭합니다.

- 복사한 API 키를 비밀 관리자 또는 안전하지만 엑세스 가능한 다른 위치에 저장합니다.

WANDB_ENTITY 변수가 설정되지 않은 경우 워크로드가 실패하는 것을 방지하는 데 도움이 됩니다. 다른 팀의 프로젝트에 조직 범위의 서비스 계정을 사용하려면 WANDB_ENTITY 환경 변수를 해당 팀으로 설정해야 합니다.팀 범위 서비스 계정

팀 범위의 서비스 계정은 해당 팀의 제한된 프로젝트를 제외하고 팀 내의 모든 프로젝트에서 읽고 쓸 수 있습니다. 팀 범위의 서비스 계정이 제한된 프로젝트에 엑세스하려면 해당 프로젝트의 관리자가 서비스 계정을 프로젝트에 명시적으로 추가해야 합니다.

팀 관리자는 팀의 <WANDB_HOST_URL>/<your-team-name>/service-accounts에서 팀 범위의 서비스 계정에 대한 API 키를 얻을 수 있습니다. 또는 팀의 Team settings로 이동한 다음 Service Accounts 탭을 참조할 수 있습니다.

팀의 새로운 팀 범위 서비스 계정을 만들려면:

- 팀의 Service Accounts 탭에서 New service account 버튼을 클릭합니다.

- Name을 입력합니다.

- 인증 방법으로 **Generate API key (Built-in)**을 선택합니다.

- Create를 클릭합니다.

- 새로 생성된 서비스 계정 옆에 있는 Copy API key를 클릭합니다.

- 복사한 API 키를 비밀 관리자 또는 안전하지만 엑세스 가능한 다른 위치에 저장합니다.

팀 범위의 서비스 계정을 사용하는 모델 트레이닝 또는 생성적 AI 앱 환경에서 팀을 구성하지 않으면 모델 run 또는 weave 추적이 서비스 계정의 상위 팀 내에서 명명된 프로젝트에 기록됩니다. 이러한 시나리오에서 WANDB_USERNAME 또는 WANDB_USER_EMAIL 변수를 사용한 사용자 속성은 참조된 사용자가 서비스 계정의 상위 팀에 속하지 않는 한 작동하지 않습니다.

외부 서비스 계정

Built-in 서비스 계정 외에도 W&B는 JSON 웹 토큰(JWT)을 발급할 수 있는 ID 공급자(IdP)와 함께 Identity federation를 사용하여 W&B SDK 및 CLI를 통해 팀 범위의 External service accounts를 지원합니다.